通俗来讲是不法分子利用用户回复邮件,诱使点击不良链接,或下载不安全附件的行为,造成对用户的信息窃取,对计算机植入恶意程序,让设备执行恶意代码等危害

对于如何能够成功实现钓鱼?得思考如何获得受害者信任的邮件账户(社工),获得后如何让他对钓鱼邮件感兴趣(迎合它的喜好,文本内容吸引人),点进邮件后如何进一步利用(不安全附件,恶意链接)

既然是邮件,发件人(可以伪造吗?)和收件人(受害人)免不了使用市面上常见的邮箱账户,像什么@qq,@163,@gmail等,或者自行搭建但不受信任的邮件系统。既然可以自己搭,那咱们能通过伪造官方(qq.com/163.com)的信息让受害者毫无防备的点击吗?

当然不行,这时就要引出一个知识点SPF(发件人策略框架电子邮件认证机制),它的存在就是为了防止有人伪造别人家的邮件地址

如何判断域名是否允许发送邮件?

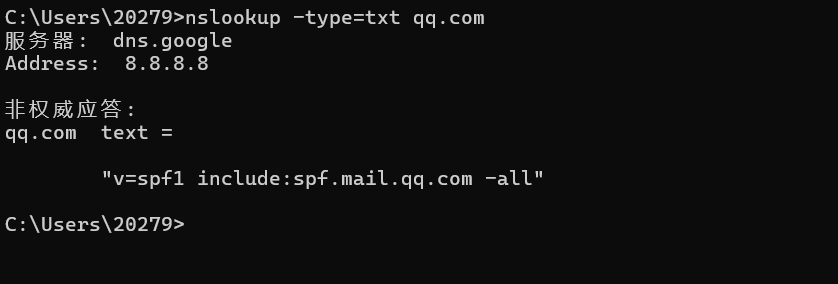

dig -t txt qq.com #linux

nslookup -type=txt qq.com #windows

v=spf1 -all #拒绝所有 表示不发

v=spf1 +all #接受所有

v=spf1 ip4:192.168.10.1/24 -all #只接受这个网段的

v=spf1 mx -all #接受这个域名记录mx解析的对应ip

v=spf1 mx mx:test.a.com -all #允许这个域名记录mx解析的ip还有test.a.com的mx解析对应ip

v=spf1 a mx ip4:1.1.1.1 -all #允许这个域名的a记录和mx记录对应ip还有1.1.1.1

v=spf1 include:example.com -all #采用和example.com一样的SPF记录

主播主播,有了SPF认证该怎么办呢,放弃吗?

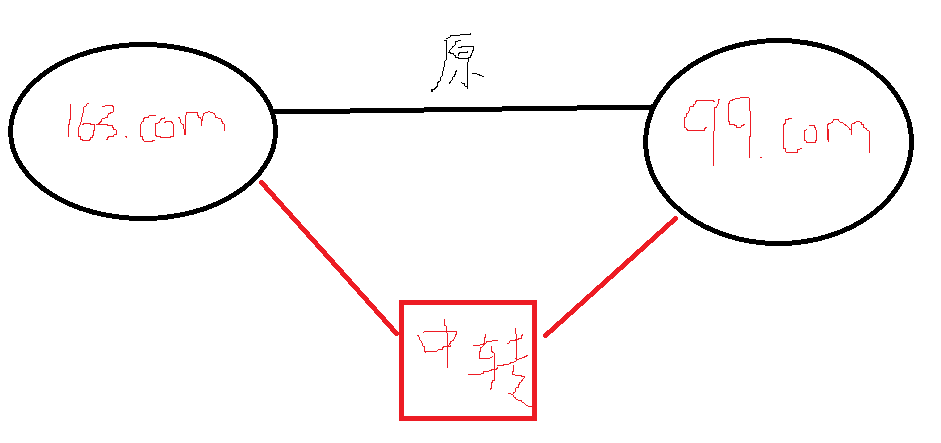

有的兄弟,有的,如果存在SPF认证,咱可以弄个假的(aliyun.com胡弄成aliyun.com.cn,但是只能骗骗小孩子)或者设置转发(正常伪造163.com给qq.com发消息会被拦截,但是通过伪造后转发到自行搭建的邮件服务器上,再让他去发,qq.com就会验证中转邮件服务器有没有存在伪造行为,因为是自己打点的,域名也是自己的,一路绿灯啰)

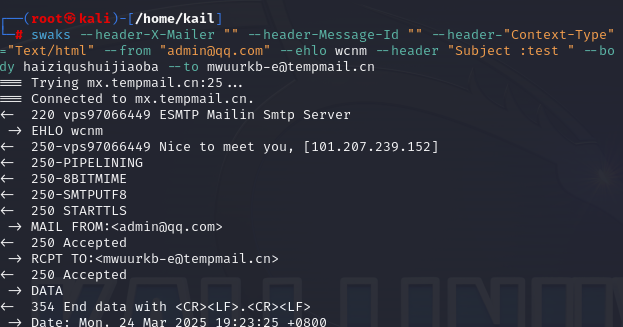

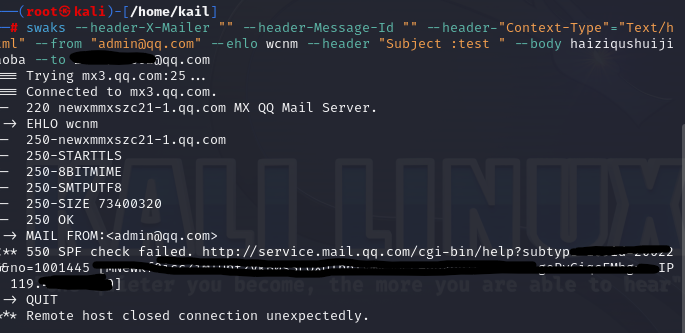

先从没有SPF认证讲起,没有SPF认证的咱可以直接伪造这里使用kail中的工具

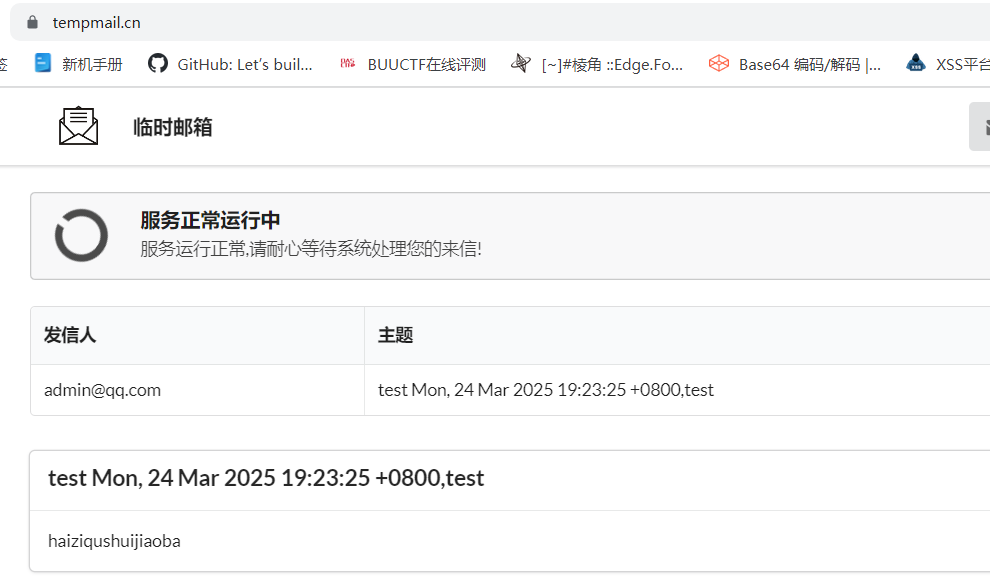

首先获取一个临时的邮箱地址:https://tempmail.cn/

swaks --header-X-Mailer "" --header-Message-Id "" --header-"Context-Type"="Text/html" --from "admin@qq.com" --ehlo wcnm --header "Subject :test " --body haiziqushuijiaoba --to mwuurkb-e@tempmail.cn

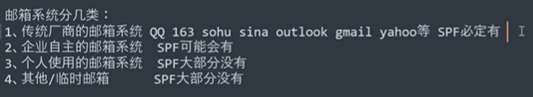

有的朋友又要问了,那上面不是成功伪造了admin@qq.com成功发出来了吗?啊对对对,确实是,但是这里咱们用的是三方临时邮箱,种类大致分为以下,因为临时邮箱并没有SPF验证,所以咱们能够伪造官方发给他

这里把收件方改为某@qq.com就不行了,发的还得看收的脸色

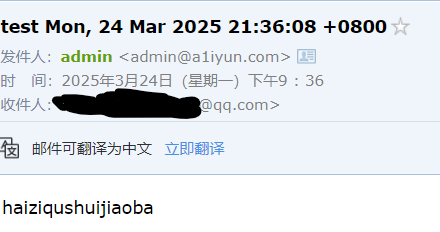

存在SPF认证的,以qq邮箱为例,通过伪造aliyun.com发送邮件(默认在垃圾箱中找到)

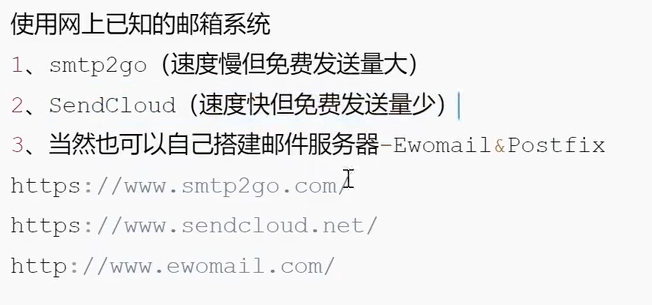

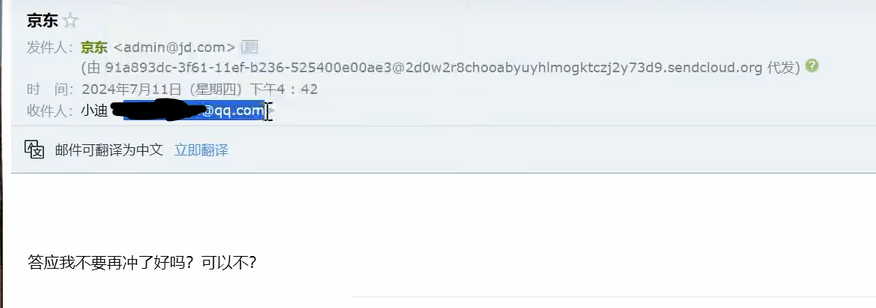

这样显得太呆,还是找中转吧,需要收费的中转邮件服务器就不做演示。借图贴一下,可以看到伪造了官方网站但显示由某某某代发

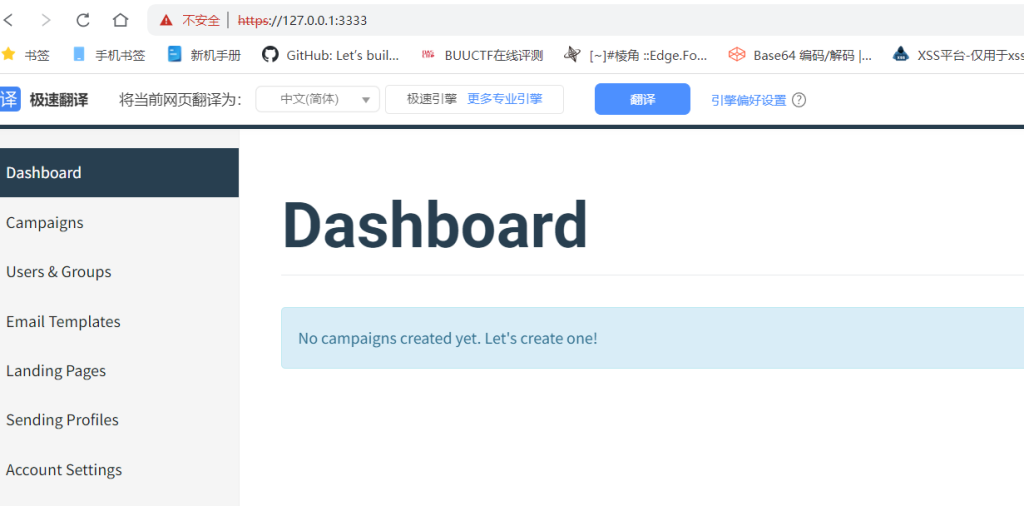

我们还可以利用github上的一个项目https://github.com/gophish/gophish,

搭建到本地长这样

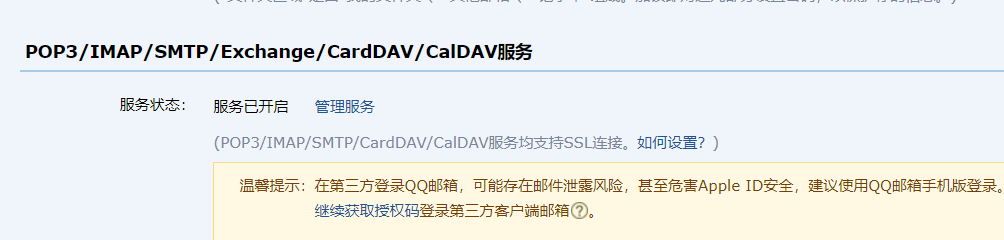

先配置发送策略,以qq邮箱为例,在设置-账号中开启下面的服务,点击继续获取授权码

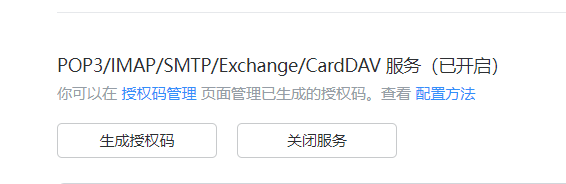

发送完短信后生成授权码保存好

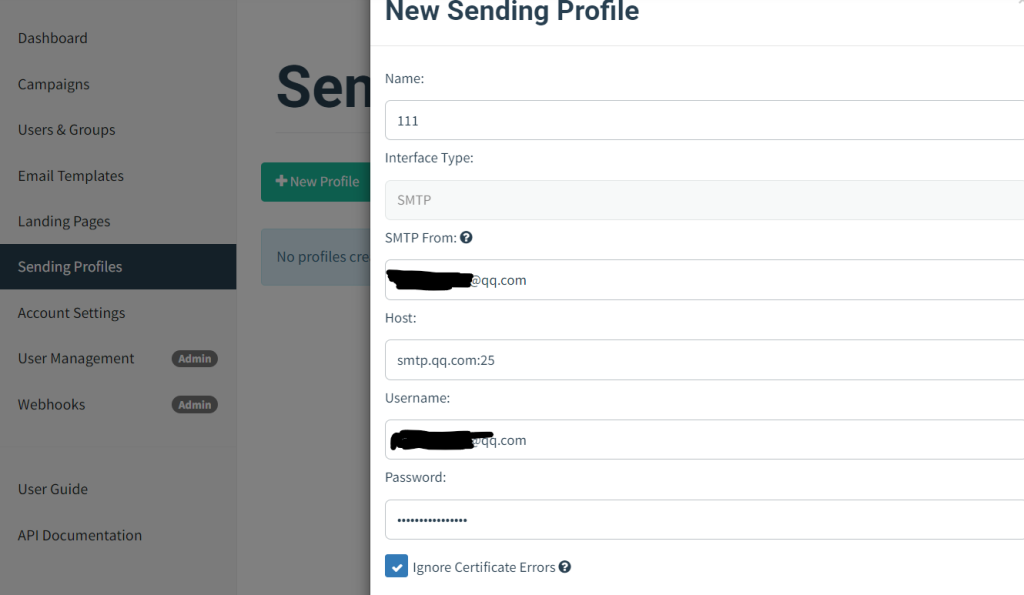

然后在搭建的gophish上选send profile,密码就是授权码

Interface Type:接口类型,默认为smtp且不可更改,因此发送邮件的邮箱需要开启SMTP服务。

SMTP From: 发件人

Host: SMTP服务器地址

Username: SMTP服务器认证的用户名

Password: SMTP服务器认证的口令

Email Headers:自定义邮件头部信息,可按需填写。

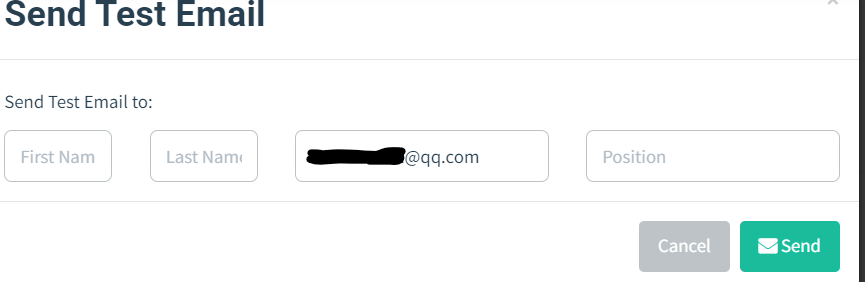

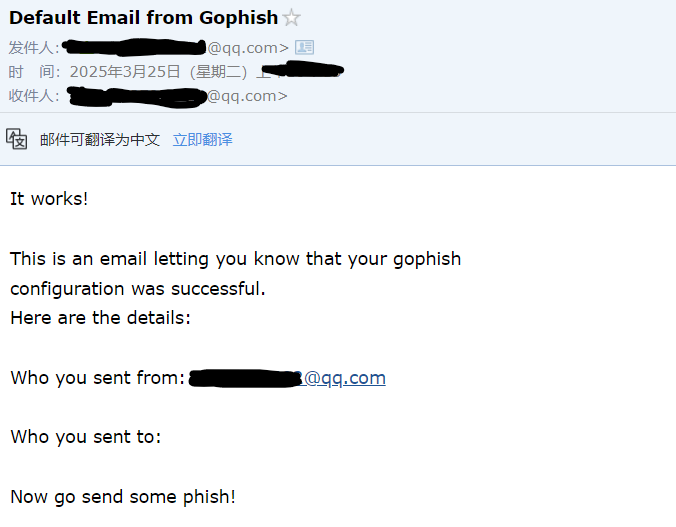

send test email后,查看邮箱是否收到了信息

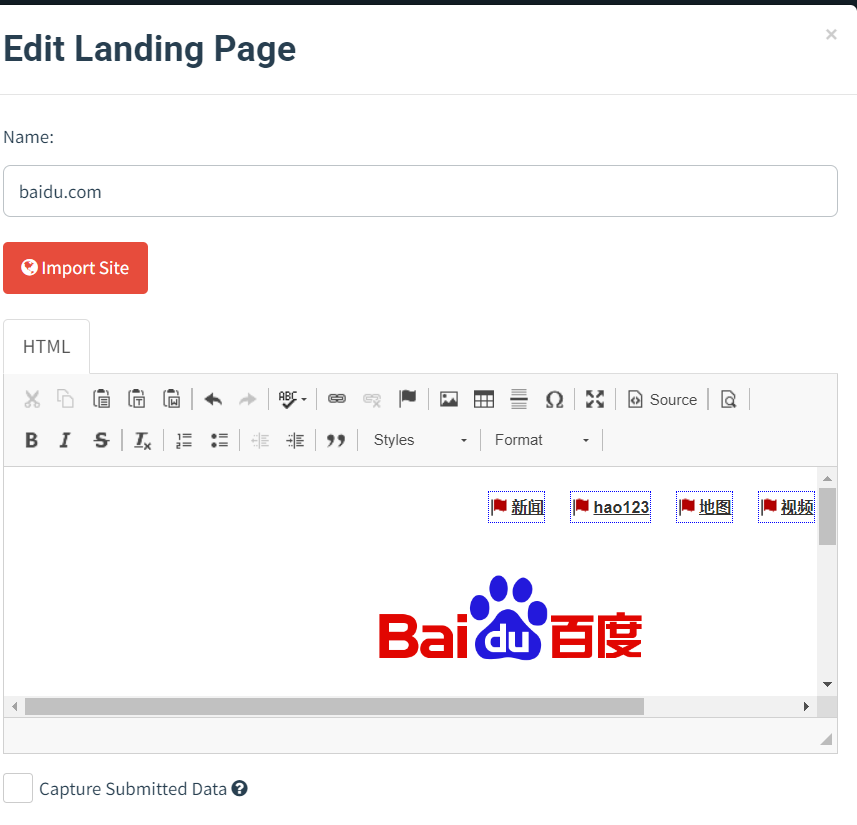

接着制作钓鱼界面

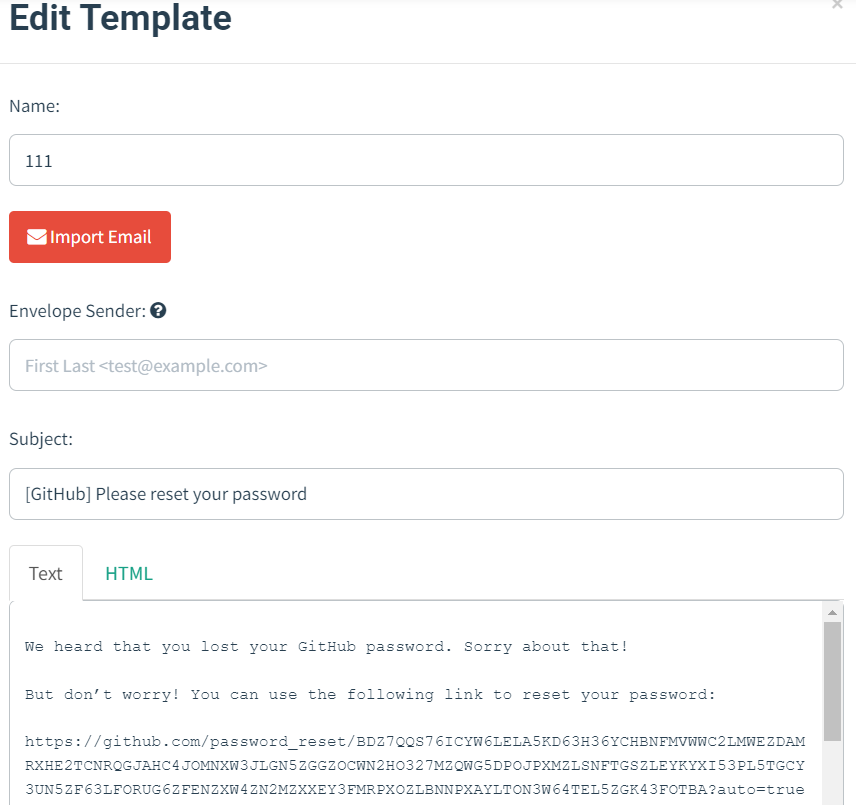

编写钓鱼邮件

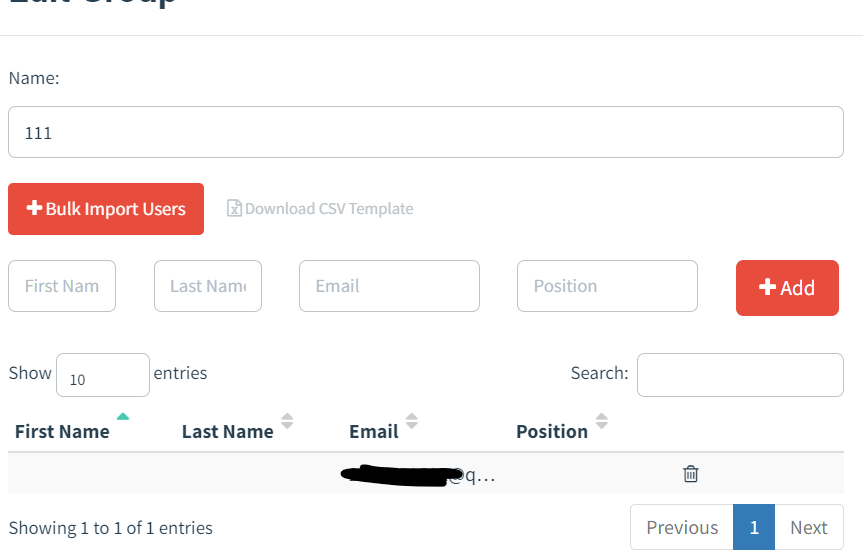

设置目标人群

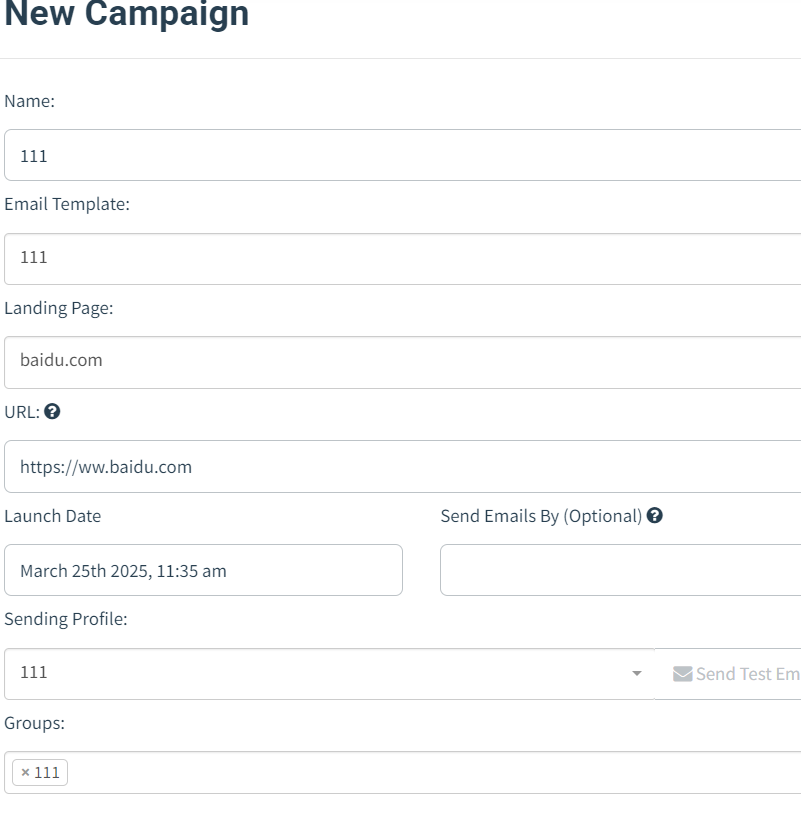

发送钓鱼邮件

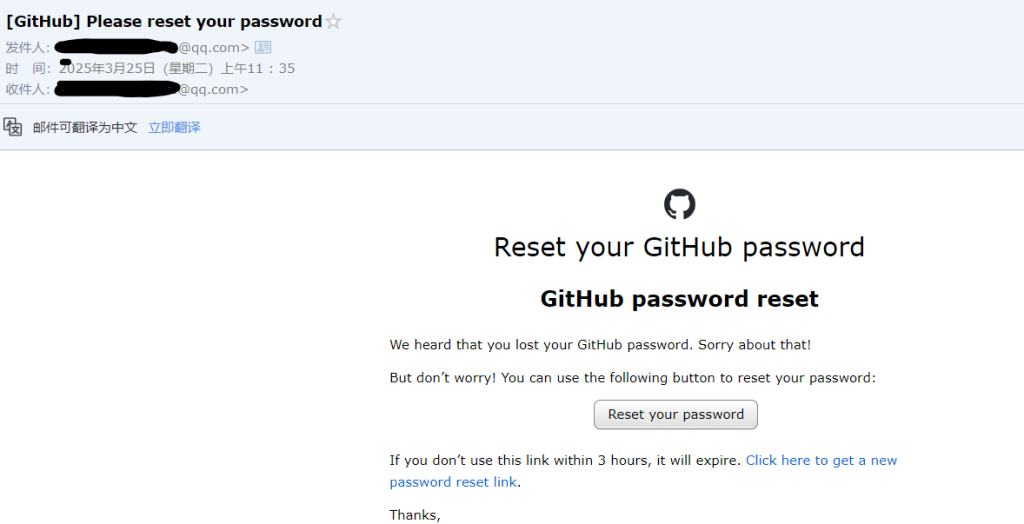

收到邮件

点击reset your password直接跳转百度

Comments NOTHING